注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

[TOC]

注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

[TOC]

URL:http://10.84.xxx.11:8000/userauth/PwdEdit

注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

[TOC]

URL:http://10.84.xxx.11:8000/userauth/PwdEdit weiyigeek.top-1

2账号:Administrator 密码:7654231

7654321 7654321

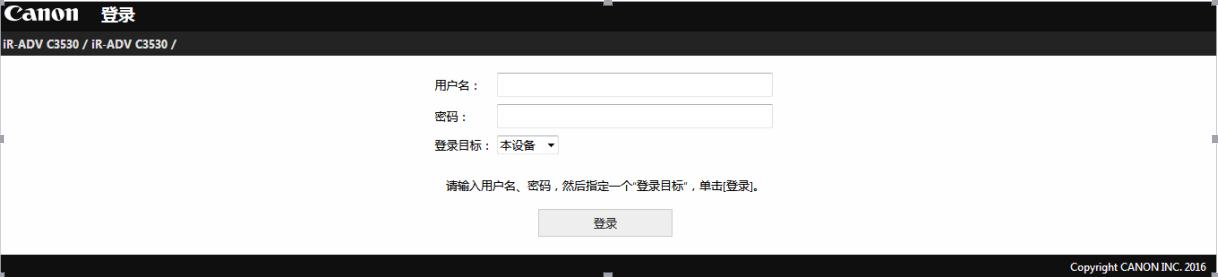

描述:打印机可恶意操作与文件窃取 weiyigeek.top-

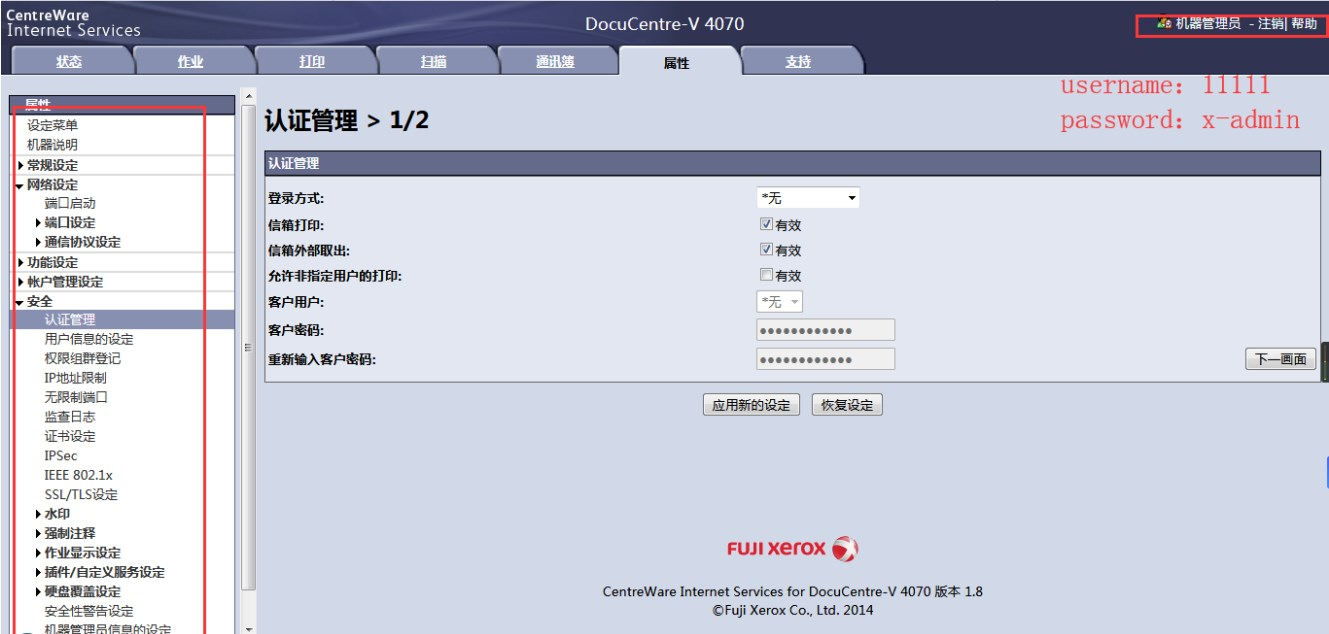

认证账号:11111 认证密码:x-admin

描述:打印机可恶意操作与文件窃取 weiyigeek.top-

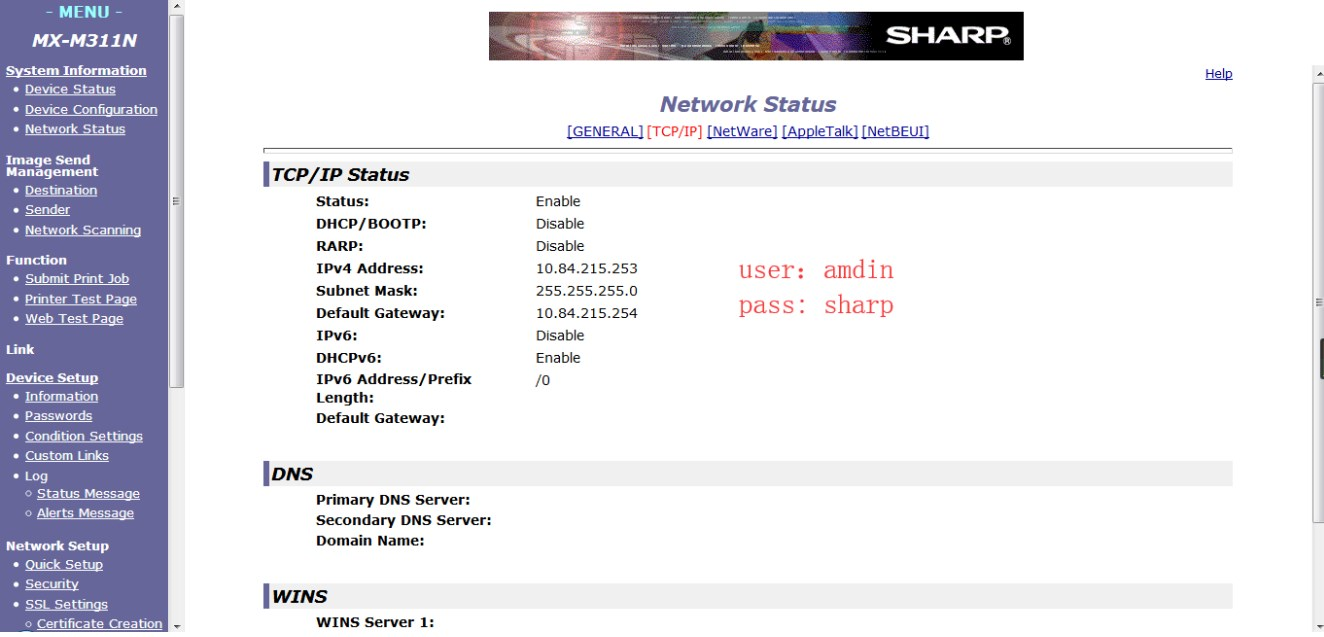

认证账号:admin 认证密码:sharp

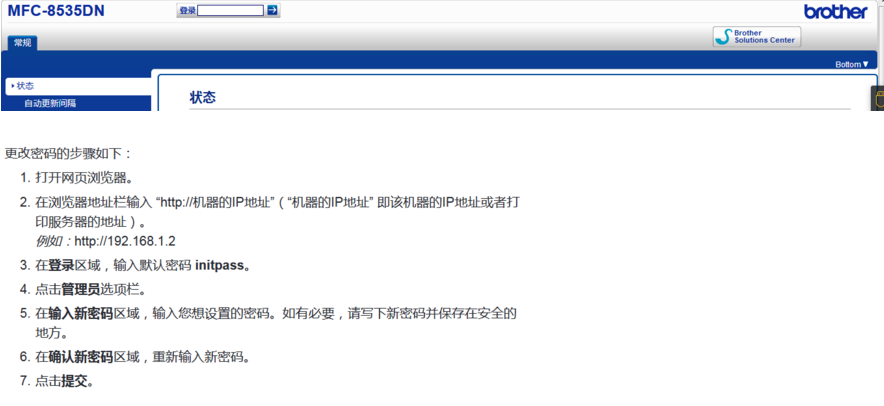

管理机器设置新登录密码均默认为 initpass weiyigeek.top-

描述:由戴尔、三星、惠普、兄弟Brother、柯尼卡以及利盟Lexmark等知名制造商推出的多款高人气机型受到安全漏洞影响,黑客能够利用此项漏洞窃取密码、从打印任务中提取信息并关闭对应设备。

研究者还发布了一款名为Printer Exploitation Toolkit(即打印机漏洞利用工具包,简称PRET)的Python概念验证应用,其可用于简化针对打印机上基于PostScript及PJL文件系统的访问流程。

这款工具能够通过网络或者USB接口接入打印机,且可用于利用由研究者在打印机的PostScript或PJL语言中发现的安全漏洞。

“此工具允许人们捕捉或者操纵打印任务,访问打印机的文件系统及内存甚至导致对应设备发生物理性损坏。”

研究者还公布了六份建议报告,其中涵盖多种相关问题,具体包括缓冲区溢出、密码泄露以及打印任务捕捉等安全漏洞。

在此类攻击活动中,一种技术允许攻击者访问打印机的文件系统。此方法利用跨源资源共享(简称CORS)机制以允许第三方域在打印过程中读取字体等网页数据。

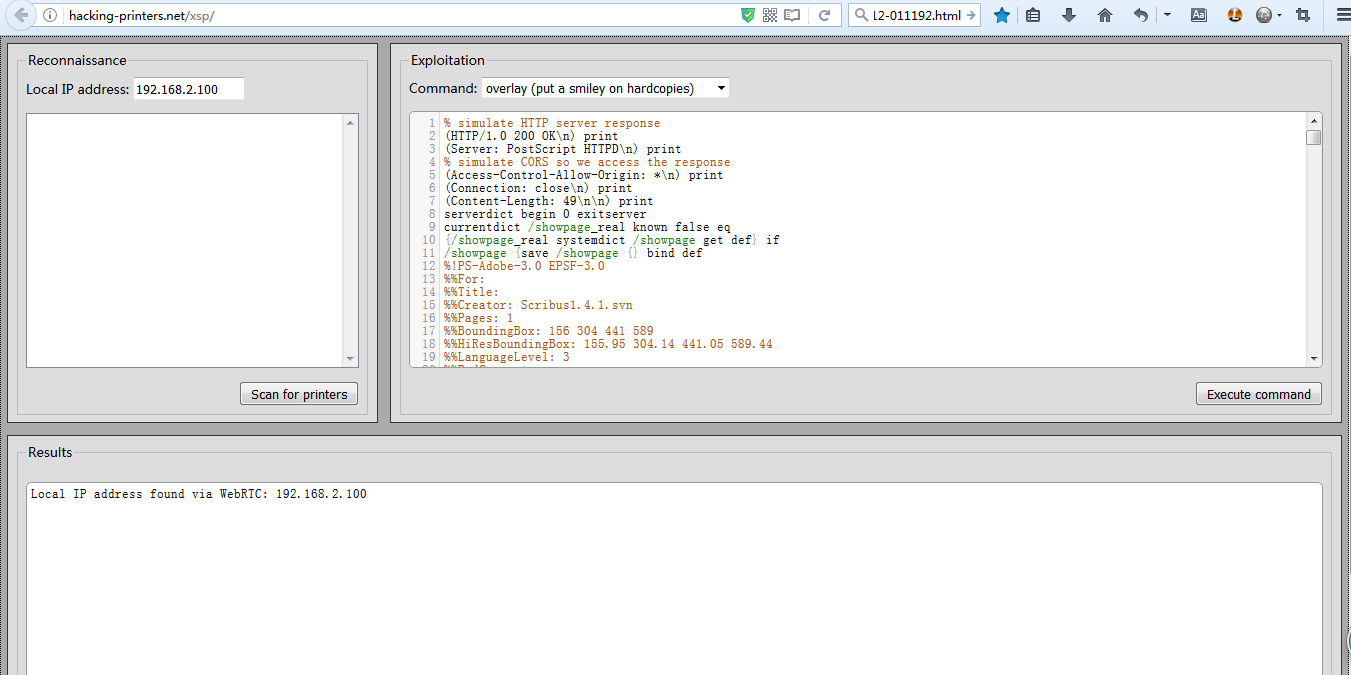

将CORS欺诈与跨站点打印(简称XPS)相结合,攻击者们能够利用其通过“一个隐藏Iframe向受害者内部网络中打印机的端口9100/tcp发送HTTP POST请求”,从而实现Web类攻击。

附相关工具

打印机漏洞利用工具包:https://github.com/RUB-NDS/PRET

跨站点打印攻击POC验证:http://hacking-printers.net/xsp/

Printer Exploitation Toolkit - The tool that made dumpster diving obsolete.

http://hacking-printers.net

weiyigeek.top-

你好看友,欢迎关注博主微信公众号哟! ❤

这将是我持续更新文章的动力源泉,谢谢支持!(๑′ᴗ‵๑)

温馨提示: 未解锁的用户不能粘贴复制文章内容哟!

方式1.请访问本博主的B站【WeiyiGeek】首页关注UP主,

将自动随机获取解锁验证码。

Method 2.Please visit 【My Twitter】. There is an article verification code in the homepage.

方式3.扫一扫下方二维码,关注本站官方公众号

回复:验证码

将获取解锁(有效期7天)本站所有技术文章哟!

@WeiyiGeek - 为了能到远方,脚下的每一步都不能少

欢迎各位志同道合的朋友一起学习交流,如文章有误请在下方留下您宝贵的经验知识,个人邮箱地址【master#weiyigeek.top】或者个人公众号【WeiyiGeek】联系我。

更多文章来源于【WeiyiGeek Blog - 为了能到远方,脚下的每一步都不能少】, 个人首页地址( https://weiyigeek.top )

专栏书写不易,如果您觉得这个专栏还不错的,请给这篇专栏 【点个赞、投个币、收个藏、关个注、转个发、赞个助】,这将对我的肯定,我将持续整理发布更多优质原创文章!。

最后更新时间:

文章原始路径:_posts/硬件物联/物联安全/Printer/常见打印机缺陷账号与漏洞利用.md

转载注明出处,原文地址:https://blog.weiyigeek.top/2019/4-17-67.html

本站文章内容遵循 知识共享 署名 - 非商业性 - 相同方式共享 4.0 国际协议