[TOC]

0x00 验证CDN站点 如何验证站点是否存在CDN最简单的办法如下:

方法一:

方法二:

weiyigeek.top-CDN验证

注意事项:

dig工具可以从该域名的官方DNS服务器上查询到精确的权威解答,而nslookup只会得到DNS解析服务器保存在Cache中的非权威解答。

对于一些采用了分布式服务器和CDN技术的大型网站,使用NSlookup 查询到的结果往往会和dig命令查询到的结果不同。

方法三:

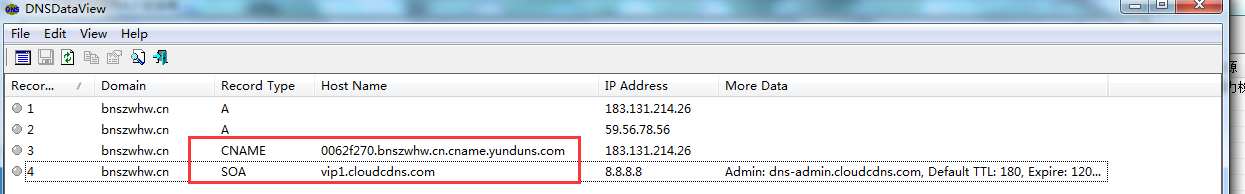

weiyigeek.top-DNSDataView

0x01 查询网站真实IP 1.先查一下分站的域名地址

2.大部分CDN提供商只针对国内市场

3.ping 命令这样写 ping xxx.com 而不是 ping www.xxx.com www.xxx.com cname到cdn主服务器上去。www.xxx.com 和 xxx.com是两条独立的解析记录,一般只会把 www.xxx.com 做 CDN

4.看历史纪录

经过验证: https://x.threatbook.cn/ 才能查询DNS解析历史记录,而且太早期的也没有;

weiyigeek.top-DNC解析历史

5.phpinfo

6.有的服务器本地自带sendmail与mx记录查询

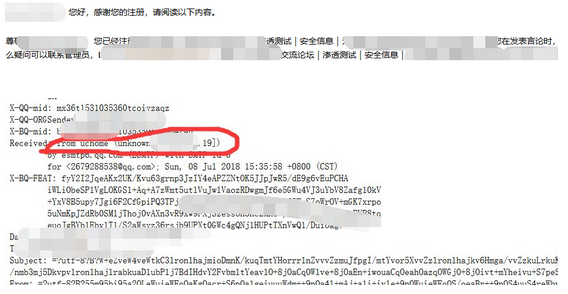

weiyigeek.top-邮箱地址

7.rss 订阅一般也会得到真实的IP地址

8: xss 漏洞(存储类型-还需等待生效时间)

9.DDOS(基本上不现实)

10.社会工程学

11.全网扫描

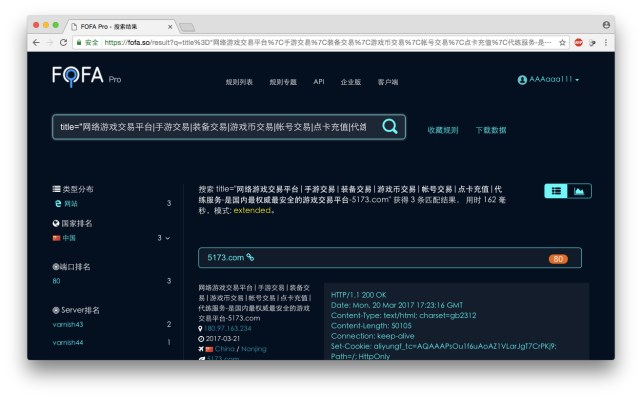

13.根据HTML代码进行搜索

[TOC]

0x00 验证CDN站点 如何验证站点是否存在CDN最简单的办法如下:

方法一:

方法二:

weiyigeek.top-CDN验证

注意事项:

dig工具可以从该域名的官方DNS服务器上查询到精确的权威解答,而nslookup只会得到DNS解析服务器保存在Cache中的非权威解答。

对于一些采用了分布式服务器和CDN技术的大型网站,使用NSlookup 查询到的结果往往会和dig命令查询到的结果不同。

方法三:

weiyigeek.top-DNSDataView

0x01 查询网站真实IP 1.先查一下分站的域名地址

2.大部分CDN提供商只针对国内市场

3.ping 命令这样写 ping xxx.com 而不是 ping www.xxx.com www.xxx.com cname到cdn主服务器上去。www.xxx.com 和 xxx.com是两条独立的解析记录,一般只会把 www.xxx.com 做 CDN

4.看历史纪录

经过验证: https://x.threatbook.cn/ 才能查询DNS解析历史记录,而且太早期的也没有;

weiyigeek.top-DNC解析历史

5.phpinfo

6.有的服务器本地自带sendmail与mx记录查询

weiyigeek.top-邮箱地址

7.rss 订阅一般也会得到真实的IP地址

8: xss 漏洞(存储类型-还需等待生效时间)

9.DDOS(基本上不现实)

10.社会工程学

11.全网扫描

13.根据HTML代码进行搜索

weiyigeek.top-fofa.so

0x02 CND 安全 CDN存在中间人攻击的隐患吗?

虽然一般CDN提供商不会监控传输的一些敏感信息,但是信任并不代表CDN服务器不会出问题!

CDN安全隐患肯定存在,服务器的私钥都上传到了CDN服务器上,如果被攻击者获取到并利用私钥进行下面的操作;

看到双向的加密流量、解密的明文流量。

监控双向进出的流量、甚至修改、替换、删除、注入报文,通信的双方都可能无法检测到报文已经被恶意篡改的事实。

由于安全防护不足,CDN服务器沦陷了,同时沦陷的还有客户服务器证书的私钥,看看这个私钥能干掉啥有意义的事?

RSA密钥交换算法: 使用RSA公钥算法分发的将可以使用私钥来进行

解密现在、将来的加密流量,还可以解密历史上的所有的加密流量;

DHE密钥交换算法: 证书的私钥只负责认证这一块,而DHE才负责双方密钥的分发。所以即使私钥泄露了,用私钥也无法从历史流量里还原出“Pre-master Key”。

因为攻陷了CDN服务器,所有RSA私钥、DHE私钥,解密解密流量就如同吃哈密瓜一样轻松容易